Multicloud-Sicherheit: Herausforderungen und Lösungen

- 29. September 2022

Mehr Clouds bedeuten mehr Sicherheitsrisiken für Unternehmen. Erfahren Sie hier, worauf Sie achten sollten und wie Sie geschützt bleiben.

Stellen Sie sich einen Energieversorger vor in einem großen Ballungsgebiet vor, der Millionen Menschen versorgt. Mitarbeiter und Auftragnehmer müssen rund um die Uhr für alle Aspekte von Kundendienst, Finanzen, Transport und Materialien auf Cloud-Desktops und Netzwerke zugreifen können. Andere Benutzer verwenden mobile IoT-Geräte (Internet der Dinge) im Außendienst. Über Nacht zerstört ein Sturm einige der großen Transformatoren der Stadt und verursacht damit Stromausfälle im belebten Ballungsgebiet. Leider tritt dieses Problem immer häufiger auf. 2020 unterbrach Hurricane Delta die Stromversorgung in Louisiana für Hunderttausende von Kunden. Im darauffolgenden Jahr schlug mit Ida ein noch stärkerer Hurricane zu. Er verursachte Dienstausfälle in acht Bundesstaaten für etwa 1,2 Millionen Kunden.

Naturkatastrophen sind nicht die einzige Bedrohung für die Infrastruktur einer Cloud. Cyberkriminelle sind eine ständige Gefahr, weil sie wissen, dass es viel zu holen gibt. Laut Identity Theft Resource Center war die Zahl öffentlich gemeldeter Datensicherheitsverletzungen im Jahr 2021 deutlich höher als im vorherigen Jahr, und einige der Verletzungen wirkten sich auf Hunderte Millionen von Benutzern aus.

Facebook wurde im April 2021 gehackt, und die personenbezogenen Daten von 533 Millionen Facebook-Benutzern aus aller Welt wurden dabei offengelegt. Die Zahl der Ransomware-Angriffe stieg laut SonicWall gegenüber 2021 um mehr als 100 % an, die Zahl verschlüsselter Bedrohungen sogar noch stärker (167 %). Der komplexe Malware-Angriff auf die Lieferkette von SolarWinds, einem globalen Anbieter von IT-Überwachungsprodukten, kompromittierte die Daten von Zehntausenden Kunden, darunter auch Regierungsbehörden.

LinkedIn von Microsoft fiel im Juni 2021 einem Angriff zum Opfer und verlor die personenbezogenen Daten von 700 Millionen Benutzern, die im Dark Web verkauft wurden. Microsoft erklärte, dass es keine Sicherheitsverletzung gegeben habe. Stattdessen hätten die Kriminellen die Programmierschnittstelle (API) missbraucht, um Daten zu kopieren. (Eine API ist die Schnittstelle, die es zwei Anwendungen ermöglicht, einander Anfragen zu schicken und zu beantworten.)

Diese Risiken bestehen bereits bei der Verwendung von nur einer Cloud – bei mehreren Clouds werden sie dementsprechend vervielfacht.

Zunehmende Nutzung der Multicloud

Der Wechsel zu einer Multicloud-Infrastruktur – ob bei Online-Fachgeschäften, öffentlichen Versorgungsunternehmen oder globalen Entwicklungsbanken – scheint in allen Branchen unvermeidlich. In einem Interview mit Protocol sagte David Linthicum, Chief Cloud Strategy Officer bei Deloitte, diese Umstellung finde häufig statt, wenn sich die Geschäftsanforderungen veränderten. „Die Leute entwickeln sich einfach weiter. Vor drei oder vier Jahren dachten sie sich, sie würden auf einen einzigen Cloud-Anbieter setzen, und heute will man die beste KI-Technologie, die beste Analysetechnologie, die besten Datenbanken und so weiter nutzen.“

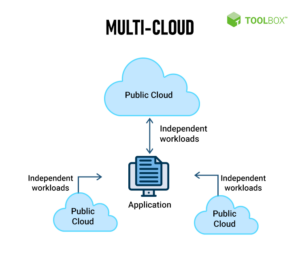

Stellen Sie sich vor, Ihr Unternehmen wechselt von einem einzigen Cloud-Speicher zu einer Multicloud-Option. Dies kann öffentliche, private oder Edge-Clouds für Anwendungen und sonstige Dienste beinhalten. (Eine weitere Option ist die Hybrid-Cloud, die öffentliche oder private Cloud-Architektur mit On-Premises-IT-Servern kombiniert.) Durch Partnerschaften mit mehreren Cloud-Anbietern können Sie bedarfsgerechte Anpassungen vornehmen und vermeiden die Abhängigkeit von einem Dienst, der in bestimmten Bereichen Stärken aufweist, in anderen wiederum nicht. Sie behalten das Know-how bei Cloud-basierter Sicherheit, allerdings kann diese auf mehrere Anbieter verteilte Sicherheit schwieriger zu verwalten sein.

Erfahren Sie hier mehr über die vier Arten von Cloud-Speicher.

Die größten Cloud-Anbieter bieten mehrere skalierbare Pakete. Die Sicherheitsfunktionen von Amazon AWS können die Verwaltung von Militärdaten, Behördenakten oder volumenstarken Finanztransaktionen unterstützen. Remote-Mitarbeiter können Office und andere Desktop-Anwendungen und Konferenzsoftware über Microsoft Azure streamen, oder die Google Cloud Platform kann zum Erstellen, Testen und Entwickeln von Anwendungen herangezogen werden. Diese drei Unternehmen kontrollieren heute einen Großteil der weltweiten Cloud-Daten. Sie alle können SaaS-Anwendungen (Software-as-a-Service) für grundlegende geschäftliche Interaktionen wie Marketing, E-Mail und Projektmanagement handhaben.

Die Vorteile: niedrige Latenz, hohe Geschwindigkeit und Bandbreite, Komfort, ausgelagerte Sicherheit und Betriebssystem-Updates, hochmoderne Softwareverbesserungen, präzise Compliance (für Banking und andere datensensible Branchen) sowie Edge-Computing für mobile Geräte und Remote-Mitarbeiter.

Im Flexera 2022 State of the Cloud Report wurden Ende 2021 mehr als 750 Cloud-Entscheidungsträger und weitere IT-Experten befragt. Sie stimmen zu, dass die öffentliche, private oder Hybrid-Cloud zum Standard werden wird. Die Befragten betonten die Notwendigkeit ganzheitlicher, bereichsübergreifender Strategien für die Schaffung von Clouds, die Migration, die Nutzung öffentlicher Clouds und vieles mehr. Die wichtigsten Anliegen:

- Optimierung der bestehenden Nutzung von Clouds (59 %)

- Migration von mehr Workloads in die Cloud (57 %)

- Wechsel von On-Premises-Software zu SaaS (42 %)

Ganz gleich, wie groß Ihr Unternehmen ist – es ist besser, vorbereitet zu sein, als auf der Strecke zu bleiben oder Zeit und Ressourcen für Produkte zu verschwenden, die zu wenig genutzt oder nicht benötigt werden. Der Flexera-Bericht schätzt, dass sogar kleine und mittlere Unternehmen 2022 mehr als 1,2 Millionen US-Dollar für die Cloud-Nutzung ausgeben werden.

Sicherheitsprobleme für Einzel- und Multicloud-Plattformen

Schätzungen von Oracle zufolge verwenden 76 % der Unternehmen mehr als eine öffentliche Cloud, und Unternehmen mit einem Umsatz von mindestens 1 Milliarde US-Dollar verwenden mindestens drei öffentliche Clouds. Bei derartigen Investitionen wird die Multicloud-Sicherheit zu einem noch dringenderen Anliegen. Anbieter von Multiclouds und einzelnen Clouds sind mit folgenden Risiken konfrontiert:

- Die Vielzahl der verfügbaren Dienste und Architekturen kann eine umfassende Kontrolle schwieriger machen.

- Neue Funktionen können schneller bereitgestellt werden als Sicherheitskontrollen.

- Mehr öffentliche Endpunkte können die Angriffsfläche vergrößern.

Ist die Multicloud sicher?

Wenn Unternehmen ihre Architekturen und Daten auf Cloud-Umgebungen ausweiten, benötigen IT-Teams eine individuelle und anpassungsfähige Strategie für Sicherheitsfunktionen für alle Anbieter. Diese Zusatzkosten sind eine Notwendigkeit, um Daten in allen Multicloud-Architekturen zu schützen.

Bei einem Rundtischgespräch mit Protocol nannte Paul Cormier, President und CEO von Red Hat, die Multicloud-Sicherheit eine komplexe Aufgabe für interne Teams. „Alle bieten Dienste mit ähnlichen Namen. Sie mögen alle leistungsstark sein, bilden aber auch ihre eigenen Silos. Und diese Silos sorgen für fünf- oder zehnmal so viel Komplexität für Betriebs- und Sicherheitsteams.“

Ein Einzel-Cloud-Anbieter kontrolliert Updates seiner Sicherheitssoftware und vereinfacht die Interaktionen mit seinen Kunden. Daher ergeben sich aus der Umstellung auf eine Multicloud-Architektur folgende Sicherheitsherausforderungen:

- Die IT muss den Überblick über alle Upgrades in mehreren Clouds behalten und sicherstellen, dass die Mitarbeiter sie auch verwenden.

- Manchmal übernehmen Drittdienstleister die Sicherheit für Cloud-Anbieter, was bedeutet, dass Teile der Cloud-Umgebung nicht verfügbar sind.

- Da Mitarbeiter auf mehrere Clouds zugreifen, von denen jede ihre eigenen Sicherheits- und Zugriffsprotokolle hat, steigt das Risiko von Schwachstellen.

- Remote-Mitarbeiter verwenden ggf. mobile Geräte, persönliche Laptops usw. Dadurch können sich menschliche Fehler einschleichen, die schwieriger zu erkennen sind.

- Ein Mangel an gründlichen Schulungen für alle Cloud-Plattformen kann zu Fehlern bei der Einrichtung der Sicherheitsvorkehrungen der einzelnen Clouds führen.

Gibt es in Ihrem Multicloud-System versteckte Kosten? So finden Sie es heraus.

Best Practices für die Multicloud-Sicherheit

Cloud-Anbieter integrieren zahlreiche Sicherheitsfunktionen wie Mehrfaktor-Authentifizierung, Verschlüsselung, Identitäts- und Zugriffsmanagement, Compliance- und Governance-Tools sowie Bedrohungs- und Anomalieerkennung. Gartner hält allerdings fest, dass auch menschliche Fehler zu teuren Sicherheitsverletzungen führen können. Dies verlangt nach einer neuen Denkweise – weg von „Ist die Cloud sicher?“ und hin zu „Nutze ich die Cloud auf sichere Weise?“.

Ihre Datenspeicherstrategie muss Budget und Risikotoleranz gegeneinander abwägen und messen, welche Datenflüsse die meisten Sicherheitsfunktionen benötigen. Und selbst mit einer Cloud-Strategie mit Risikomanagement sollten IT-Teams Audits durchführen und die Strategie anhand der Erkenntnisse anpassen – sowohl intern als auch nach öffentlich gemeldeten Sicherheitsverletzungen.

Neben den richtigen Personalentscheidungen können diese Best Practices viel dazu beitragen, dass Sicherheitsverletzungen vermieden und Daten nach Notfällen wiederhergestellt werden. Ja, reduzieren Sie die Zahl menschlicher Fehler durch Automatisierung, aber gehen Sie auch persönliche Geschäftspartnerschaften mit jenen ein, die Ihre wertvollen Assets schützen.

- Übernehmen Sie mit einer Risikobewertung, die nach Bedarf angepasst werden kann, die Verantwortung für Ihre Sicherheit: Überlassen Sie die Sicherheit nicht vollständig den Cloud-Anbietern.

- Synchronisieren Sie Sicherheitstools auf allen Multicloud-Plattformen und automatisieren Sie Compliance-Protokolle. Versuchen Sie, bestimmte Sicherheitstools zu reduzieren oder ganz auszumustern, die nur auf ein potenzielles Problem eingehen, da Patchwork-Problembehebungen sich vervielfachen und schwer mitzuverfolgen sein können.

- Bilden Sie Beziehungen mit Cloud-Sicherheitsmitarbeitern aus der IT, den Experten für Richtlinien, Updates und Möglichkeiten, Lücken zu schließen.

- Virtualisieren und nutzen Sie zusätzliche SaaS-Produkte neben Cloud-Produkten für Berichterstellung, Bereitstellung und die Schaffung einer gründlichen Sicherheitsrichtlinie.

Machen Sie mit Firewall-as-a-Service (FWaaS) den nächsten Schritt beim Schutz Ihres Netzwerks.

Nutzen Sie einen Zero-Trust-Ansatz

Als Unternehmen sich noch auf interne Server verließen, nutzten sie das Modell „Burg und Burggraben“, bei dem Firewalls die meisten Hacker fernhalten konnten. Doch jetzt, so Gartner, „erreicht das auf physischen Standorten basierende Vertrauen seine Grenzen, da die Benutzer mobil sind und externe Partner Zugriff benötigen. Dadurch entsteht ein übermäßiges implizites Vertrauen – Vertrauen, das Angreifer missbrauchen.“

Deshalb bauen Sicherheitsteams immer mehr auf einen Zero-Trust-Ansatz. Sie integrieren Sicherheit in die gesamte Infrastruktur und überwachen und testen kontinuierlich Bereiche, die als Vektoren für ein unbefugtes Eindringen dienen könnten.

Sicherheitslösungen müssen streng und dauerhaft auf Unternehmensebene aktiv sein. Dabei müssen sie genau überprüfen, welche Benutzer wann und von welchen Orten aus worauf zugreifen können. Aufgrund der Verbreitung von Mobilgeräten muss sich die Sicherheit auch auf Datenendpunkte am Netzwerkrand erstrecken. Daher empfehlen wir ausdrücklich Folgendes:

- Setzen Sie sich für konsistente Sicherheitsmaßnahmen in allen Cloud-Umgebungen ein.

- Nutzen Sie ein IaC-Tool (Infrastructure-as-Code) wie den Megaport Terraform Provider zur Durchsetzung konsistenter Konfigurationen und zur Unterstützung des Änderungsmanagements.

- Reduzieren Sie öffentliche Endpunkte mithilfe privater Multicloud-Konnektivitätslösungen wie Megaport Cloud Router (MCR) für das Cloud-zu-Cloud-Routing oder unsere Rechenzentrums-Konnektivitätsoptionen für die Konnektivität vom Rechenzentrum zur Cloud.

- Ziehen Sie eine SASE– und ZTNA-Architektur für Ihren Cloud-Edge und Firewall-as-a-Service (FWaaS) für die Konnektivität von Cloud zu Cloud und am Edge in Erwägung.