Assurer la redondance réseau avec une connexion AWS Direct Connect active/active

- Cloud networking

- 23 octobre 2018

Lorsqu’il est question de déplacer des charges de travail critiques vers le cloud, la sauvegarde est un processus incontournable.

Votre entreprise exerce probablement ses activités tout au long de la journée, jour après jour. La continuité et la disponibilité permanente sont donc essentielles pour garantir une exécution fluide de toutes les opérations. Le fait d’exposer votre entreprise à des risques dus à une conception de lien unique pourrait entraîner des pertes de données, de clients et même de chiffre d’affaires en cas de connexion défaillante.

La mise en œuvre d’une conception de redondance pour les déploiements cloud implique de configurer plusieurs liens exécutés sur des points d’infrastructure indépendants. Ainsi, si votre réseau primaire est défaillant, vos charges de travail sont prises en charge par la deuxième route et ne subissent aucun temps d’arrêt. L’utilisation de la « redondance côté fournisseur » et de la « redondance côté client » vous permettra d’élaborer une stratégie de sauvegarde de bout en bout complète.

Explorons ces options de redondance en utilisant AWS Direct Connect pour acheminer les charges de travail de production entre votre Amazon Virtual Private Cloud (Amazon VPC) et votre infrastructure sur site avec la connectivité Megaport.

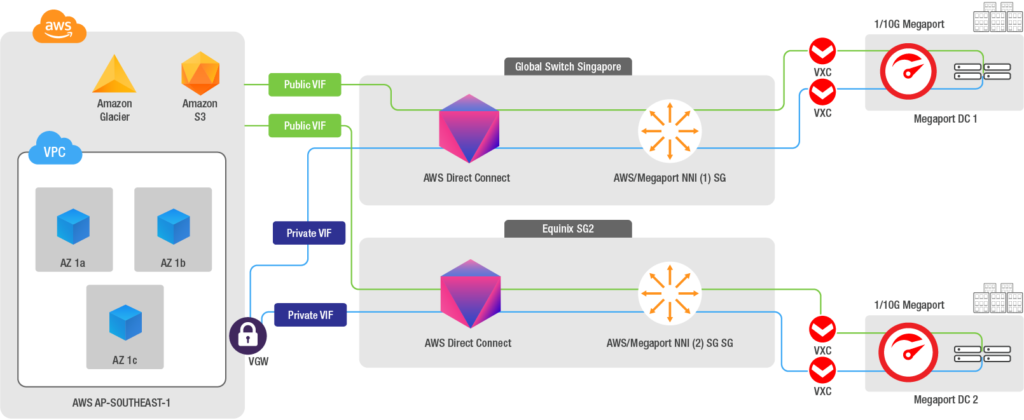

Circuits virtuels doubles Direct Connect pour la redondance côté fournisseur

Tout d’abord, concevoir un réseau redondant signifie à la fois prendre en compte les bonnes pratiques de la « redondance côté client » et suivre les recommandations d’AWS concernant la « redondance côté fournisseur ». Pour leur plan de sauvegarde, de nombreux architectes réseau décident d’utiliser des circuits virtuels doubles Direct Connect qui se terminent dans plusieurs centres de données afin de réduire tout risque pour les charges de travail de production pouvant être lié à une conception de lien unique. C’est une manière de considérer la redondance côté fournisseur, qui pourrait être une option intéressante pour votre entreprise.

Connectivité Megaport pour la redondance côté client

Si vous utilisez les circuits doubles ci-dessus sur votre réseau, pour assurer la redondance de bout en bout complète d’un lien donné, nous recommandons de configurer la connectivité depuis une paire d’interfaces Megaport physiques via deux centres de données différents – en terminant par deux routeurs physiques distincts configurés de manière indépendante. Avec une connexion transversale virtuelle (VXC), vous pouvez connecter directement et en privé chaque port à deux emplacements AWS Direct Connect distincts. Cette configuration vous offre une résilience maximale aux défaillances. Par défaut, nos VXC sont déjà conçues pour plusieurs chemins. Cela signifie que si le chemin réseau primaire est affecté de manière imprévue, le trafic n’est pas interrompu.

Configuration AWS Direct Connect active/active

La configuration AWS par défaut pour les connexions Direct Connect redondantes est « active/active ». BGP Multipath est utilisé pour l’équilibrage de charge vers plusieurs interfaces virtuelles (VIF) au sein du même emplacement régional AWS – le partage de la charge de trafic entre les interfaces est basé sur le flux. BGP Multipath permet à votre routeur d’avoir plusieurs chemins BGP internes et externes dans sa table de transfert et d’équilibrer automatiquement les charges entre eux.

Dans AWS, à chaque fois que le même préfixe CIDR est annoncé via plusieurs chemins identiques au même emplacement, la stratégie Equal Cost Multi-Path (ECMP) est exécutée et les flux de trafic individuels sont tour à tour hachés vers une connexion/VIF spécifique.

Si vous souhaitez avoir une influence sur le mode d’acheminement du trafic depuis AWS vers votre réseau, vous pouvez utiliser le préfixage AS_PATH ou annoncer des préfixes plus spécifiques (longs). La préférence locale et d’autres options similaires peuvent être utilisées pour influencer le flux de trafic de votre réseau sur site vers AWS.

AS_PATH est un attribut BGP que vous pouvez utiliser pour rendre une route spécifique moins « attrayante » en ajoutant plusieurs fois votre ASN au chemin (sur une VIF privée, vous ne devez pas forcément utiliser un ASN public pour le préfixage AS_PATH). AWS privilégiera toujours le chemin le plus court.

Pour les interfaces virtuelles publiques, chaque VIF aura des adresses IP de pair uniques configurées pour annoncer les mêmes préfixes depuis votre routeur. Si vous souhaitez qu’AWS privilégie une plage d’adresses IP plutôt qu’une autre, vous pouvez influencer votre configuration BGP standard soit en annonçant des préfixes plus spécifiques, soit en utilisant le préfixage AS_PATH (si vous utilisez un numéro ASN public).

Voici quelques éléments clés d’une configuration active/active utilisant Megaport :

Deux routeurs physiques configurés de manière indépendante afin d’éviter les points de défaillance uniques (SPOF) au niveau de l’appareil

BGP Multipath activé sur ces routeurs, avec maximum-path défini sur 4

Deux interfaces Megaport physiques de 1 ou 10 G, de préférence dans deux emplacements de centres de données différents.

- Dès que possible, exploitez différents emplacements AWS Direct Connect dans la même métropole afin de réduire le risque qu’une défaillance au sein d’un établissement interrompe votre connectivité réseau à AWS.

- Si votre connexion est établie depuis une métropole comprenant un seul emplacement Direct Connect, Melbourne par exemple, vous pouvez terminer la deuxième VXC vers une autre métropole tant que les deux métropoles sont associées à la même région AWS. Megaport compte plus de trente emplacements Direct Connect en Amérique du Nord, Europe et Asie-Pacifique.

- Par exemple, la VXC primaire se terminerait à Melbourne, la VXC secondaire se terminerait à Sydney ; les deux VIF seraient déployées dans la région Asie-Pacifique (Sydney).

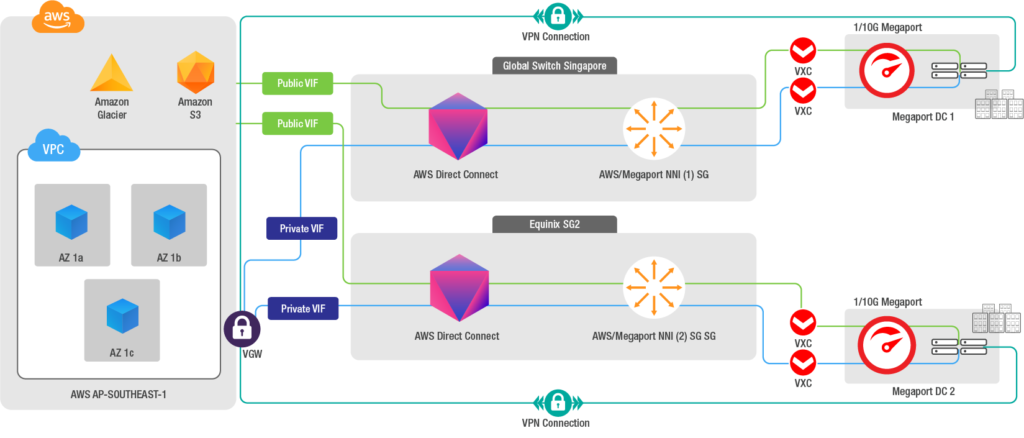

Pour une solution ayant un niveau de résilience supplémentaire, vous pouvez configurer une connexion VPN via l’Internet public pouvant se terminer au niveau du service VPN IPSec AWS intégré (passerelle privée virtuelle), vous permettant de configurer une autre couche de redondance – appelée « sauvegardes des sauvegardes ».

Un VPN peut être considéré comme une connexion de secours à faible coût mais peut également être utilisé à d’autres fins qu’une sauvegarde « de secours ». En influençant les décisions de routage et en annonçant des routes plus spécifiques via le VPN, vous pouvez utiliser le VPN non seulement en tant que solution de secours, mais également pour acheminer un sous-ensemble spécifique de votre trafic.

Il est facile d’utiliser les circuits virtuels AWS Direct Connect actifs/actifs pour assurer la redondance réseau avec la connectivité Megaport directe. Avec ce niveau de sauvegarde, votre entreprise peut réduire les risques de SPOF et améliorer la continuité et la disponibilité de vos charges de travail critiques. Une stratégie de redondance efficace vous permet de garantir la fluidité de vos opérations en toute circonstance.

Pour savoir comment établir avec nous des connexions réseau redondantes, contactez-nous via Twitter ou ici.