Qu’est-ce qu’ AWS PrivateLink ? Explications

- Cloud networking , Partners

- 2 avril 2025

Il existe plusieurs options pour la mise en œuvre de connexions réseaux au sein du cloud AWS, l’un d’elle est PrivateLink. Dans ce blog, nous allons détailler les cas d'utilisation et les avantages de cette méthode de connectivité privée.

Lorsqu’il s’agit de connectivité AWS, les clients disposent d’un large éventail d’options. Certaines sont couramment utilisées, comme la Virtual Gateway (VGW), le Transit Gateway (TGW), le VPC Peering (peering de cloud privé virtuel) et Direct Connect (DX).

D’autres sont des ajouts plus récents avec des cas d’utilisation plus spécifiques, comme le Gateway Load Balancer (GWLB), VPC Lattice et PrivateLink.

Mais qu’est-ce que PrivateLink et dans quelles circonstances est-il le meilleur choix ? Quels en sont les cas d’usage et les avantages ?

Cet article répond à ces questions sur AWS PrivateLink.

Table des matières

Qu’est-ce qu’AWS PrivateLink exactement ?

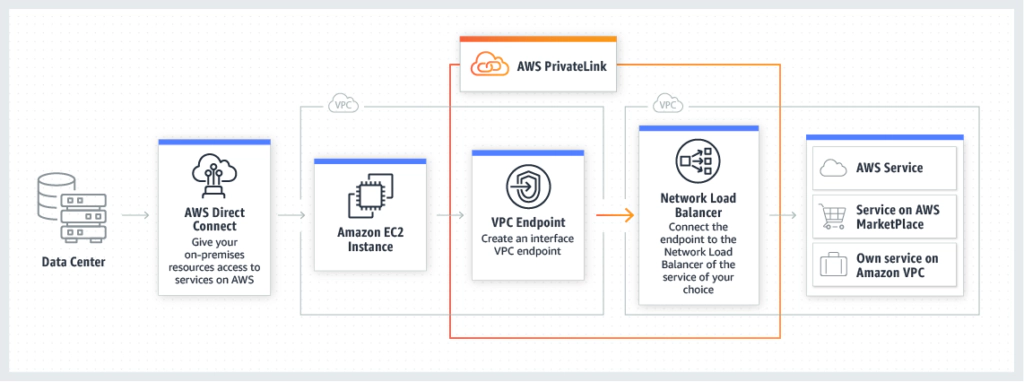

AWS PrivateLink est une technologie réseau qui permet à une application ou un service hébergé dans un VPC (le VPC “Fournisseur de services”) d’être accessible par des utilisateurs situés dans d’autres VPC au sein de la même région AWS (les VPC “Utilisateurs”).

Les utilisateurs accèdent au service via une interface appelée “VPC Endpoint”, déployée localement dans leur propre VPC, évitant ainsi le recours à une connexion Internet et maintenant tout le trafic au sein du réseau privé d’AWS.

Il est également possible d’accéder à ce VPC Endpoint via un AWS Direct Connect, permettant une connectivité privée de bout en bout depuis un réseau d’entreprise ou un datacenter.

Il est important de noter que le VPC du fournisseur de services et les VPC des utilisateurs peuvent appartenir à différents comptes AWS.

Il y a 3 cas d’utilisation principaux d’utilisation d’AWS PrivateLink :

- Services internes : Vous pouvez utiliser PrivateLink pour fournir un accès simple, sécurisé et privé à une application hébergée dans l’un de vos VPC pour des utilisateurs situés dans un autre VPC. PrivateLink permet cette connexion sans avoir à se soucier des routes, de préfixes IP qui se chevaucheraient, de groupes de sécurité ou de pare-feu.

- Services SaaS : Certains fournisseurs de services SaaS hébergés sur AWS utilisent PrivateLink pour permettre à leurs clients d’établir une connectivité privée et sécurisée à l’application. Dans ce cas, la VPC du fournisseur de services appartient au fournisseur SaaS, et le VPC utilisateur appartient au client.

- Services Amazon : De nombreux services Amazon sont disponibles directement via PrivateLink, permettant leur utilisation depuis un VPC sans que le trafic ne transite par Internet. Cela peut être utilisé pour établir un chemin à haute performance pour des services nécessitant un fort volume d’échange (comme S3), et même pour permettre l’utilisation de services AWS spécifiques depuis des VPC sans accès Internet.

Avantages d’AWS PrivateLink

Il existe plusieurs avantages à une connectivité automatisée, managée et privée offerte par PrivateLink :

- Sécurisation du trafic : Le trafic réseau utilisant PrivateLink ne transite jamais par l’Internet public, ce qui réduit l’exposition aux menaces en cybersécurité. La possibilité d’utiliser une connectivité IP privée signifie également que vous pouvez fournir des services vers et depuis des environnements sécurisés qui n’ont aucune connexion à internet. De plus, vous pouvez associer des groupes de sécurité et attacher une endpoint policy à un point de terminaison VPC vous permettant ainsi un contrôle précis sur qui peut accéder à certains services.

- Gestion simplifiée du réseau : Vous pouvez connecter des services à travers différents comptes AWS et VPCs sans avoir besoin de configurer des règles de pare-feu, des tables de routage, des passerelles internet/NAT/privées, une Transit Gateway, des appairages VPC ou la gestion des CIDR VPC et des adresses IP qui se chevauchent – offrant ainsi une expérience utilisateur plus fluide.

- Meilleure évolutivité : PrivateLink vous permet d’établir rapidement, efficacement et en toute sécurité un accès unidirectionnel de nombreux VPC utilisateurs vers une application ou un service.

- Amélioration des performances : Les points de terminaison VPC d’AWS PrivateLink prennent en charge un débit de 10 Gbps par défaut et s’adaptent automatiquement jusqu’à 100 Gbps. Cela permet la création d’un chemin dédié de haute performance vers des services spécifiques.

Tarification d’AWS PrivateLink

AWS explique sur sa page de tarification PrivateLink que :

- Les clients sont facturés pour chaque heure durant laquelle leur point de terminaison VPC reste provisionné dans chaque zone de disponibilité, indépendamment de son état d’association avec le service.

- Cette facturation horaire pour le point de terminaison VPC s’arrête lorsque le client le supprime.

- La facturation horaire cesse également si le propriétaire du service de point de terminaison rejette l’attachement du point de terminaison VPC du client à son service et que ce service est ensuite supprimé. Ces points de terminaison VPC ne peuvent pas être réutilisés, et les clients doivent les supprimer.

- Des frais de traitement des données s’appliquent pour chaque gigaoctet traité via le point de terminaison VPC, quelle que soit la source ou la destination du trafic.

- Toute heure partielle de consommation d’un point de terminaison VPC est facturée comme une heure complète.

Les tarifs facturés dépendent du type de point de terminaison utilisé. Consultez la page de tarification pour obtenir des détails plus spécifiques et actualisés.

AWS PrivateLink vs VPC endpoints

Ce qui n’est pas immédiatement évident, c’est la distinction entre PrivateLink et les VPC endpoints. En réalité, une partie des fonctionnalités des VPC endpoints fait partie de PrivateLink. Les VPC endpoints sont des ressources déployables dans un VPC qui servent de passerelle pour accéder à divers services.

Il en existe trois types :

- Interface Endpoint : C’est le type utilisé par PrivateLink. Il s’agit d’une interface réseau avec une adresse IP située à l’intérieur du sous-réseau du VPC. Les requêtes sont effectuées soit directement vers cette adresse IP, soit, plus couramment, vers un nom DNS qui résout cette IP. PrivateLink transfère alors ces requêtes de manière transparente vers le backend (le fournisseur de services) et retourne la réponse.

- Gateway Endpoint : Ce type de point de terminaison s’attache au VPC d’une manière similaire à une Internet Gateway (IGW) ou une Virtual Gateway (VGW). Il n’apparaît pas comme une adresse IP dans votre VPC, mais comme une destination/cible pour les routes dans la VPC Route Table. Le trafic destiné aux adresses IP du service de destination est acheminé via le gateway endpoint. Ce type d’endpoint est uniquement disponible pour S3 et DynamoDB (bien qu’un Interface Endpoint puisse également être utilisé pour ces services) et ne peut être exploité que par des ressources au sein du VPC local.

- Gateway Load Balancer Endpoint : Ce type de VPC Endpoint est utilisé pour rediriger le trafic réseau vers un ensemble d’appliances virtuelles réseau (ex. pare-feux) déployées via l’architecture Gateway Load Balancer.

AWS PrivateLink vs VPC Peering

PrivateLink et VPC Peering offrent tous deux un moyen d’accéder aux ressources d’un VPC à partir d’un autre, mais leurs méthodes et cas d’utilisation sont très différents.

Alors qu’un PrivateLink crée une interface locale avec une adresse IP locale, permettant un accès unidirectionnel à une application ou un port spécifique, un VPC Peering, lui, établit une connexion bidirectionnelle de niveau 3 entre deux VPC, permettant à toutes les ressources des deux VPC de communiquer entre elles.

En pratique, cela signifie que PrivateLink permet à des utilisateurs situés dans un VPC d’accéder à une application spécifique hébergée dans un autre VPC. VPC Peering, quant à lui, autorise une communication complète entre toutes les ressources des deux VPC.

De plus, VPC Peering peut connecter des VPC situés dans des régions différentes, ce qui n’est pas possible avec PrivateLink. Toutefois, VPC Peering peut être utilisé en combinaison avec PrivateLink pour étendre la connectivité PrivateLink à travers plusieurs régions.

Les différences clés

Connectivité

- AWS PrivateLink : Fournit un accès unidirectionnel aux utilisateurs d’un VPC vers une application ou un service spécifique dans un autre VPC via une interface locale avec une adresse IP locale.

- Peering VPC : Établit une connexion bidirectionnelle de niveau 3 entre deux VPC, permettant à toutes les ressources des deux VPC de communiquer entre elles.

Cas d’usage

- AWS PrivateLink : Idéal pour exposer un service ou une application spécifique à des utilisateurs dans un autre VPC tout en maintenant une sécurité et une isolation élevées.

- Peering VPC : Convient à la création d’un réseau entièrement maillé où plusieurs VPC doivent communiquer directement entre eux.

Architecture

- AWS PrivateLink : Utilise des points de terminaison d’interface pour créer une connexion privée au service, simplifiant ainsi le contrôle d’accès et la sécurité.

- Peering VPC : Nécessite l’établissement de connexions de peering entre chaque paire de VPC, ce qui peut devenir complexe à mesure que le nombre de VPC augmente.

Routage Transitif

- AWS PrivateLink : Ne prend pas en charge le routage transitif. Le trafic est confiné à la connexion du point de terminaison.

- Peering VPC : Ne prend pas en charge le routage transitif. Chaque VPC doit être directement connecté en peering avec chaque autre VPC avec lequel il doit communiquer.

Connectivité Réseau

- AWS PrivateLink : Limité à la région AWS où résident les VPC, mais peut être étendu entre les régions via le peering VPC.

- Peering VPC : Prend en charge les connexions intra-région et inter-région, permettant aux VPC situés dans différentes régions de communiquer directement.

Sécurité

- AWS PrivateLink : Offre une sécurité renforcée en isolant le trafic au sein du réseau AWS et en limitant l’exposition à une application ou un service spécifique.

- Peering VPC : Assure une communication sécurisée entre les VPC sans transiter par Internet, mais expose toutes les ressources des VPC en peering les unes aux autres.

Complexité

- AWS PrivateLink : Plus facile à configurer pour l’accès à un service spécifique, avec un contrôle d’accès simplifié.

- Peering VPC : Plus complexe à gérer à mesure que le nombre de VPC augmente, en raison de la nécessité d’établir plusieurs connexions de peering.

Cas d’utilisation

Choisissez AWS PrivateLink si :

- Vous devez fournir un accès à une application ou un service spécifique dans un autre VPC.

- Vous avez besoin d’un accès unidirectionnel pour garantir un contrôle de sécurité renforcé.

- Vous souhaitez simplifier la configuration et la gestion des connexions réseau vers un service spécifique.

Choisissez le Peering VPC si :

- Vous avez besoin d’une communication bidirectionnelle complète entre deux ou plusieurs VPC.

- Votre architecture exige une connectivité directe entre toutes les ressources des VPC connectés.

- Vous connectez des VPC situés dans différentes régions et avez besoin de chemins de communication directs.

Transit Gateway vs PrivateLink

Transit Gateway (TGW) est un service de plus en plus populaire permettant d’établir des connexions routées entre plusieurs VPC. Comme le Peering VPC, il offre une connectivité bidirectionnelle de niveau 3 entre les VPC, permettant un accès complet entre toutes les ressources des VPC connectés.

PrivateLink, lui, fournit un accès unidirectionnel d’un VPC utilisateurs vers un service unique dans un VPC fournisseur.

PrivateLink peut être associé à une Transit Gateway pour offrir un accès centralisé à un point de terminaison PrivateLink depuis plusieurs VPC.

Les différences clés

Connectivité

- Transit Gateway : Fournit une connectivité bidirectionnelle complète de niveau 3 entre plusieurs VPC et réseaux on-premise, permettant un accès total à toutes les ressources des VPC connectés.

- AWS PrivateLink : Offre un accès unidirectionnel d’un VPC utilisateur vers un service ou une application spécifique hébergée dans un VPC fournisseur.

Cas d’usage

- Transit Gateway : Idéal pour les architectures réseau complexes et à grande échelle nécessitant un routage centralisé et la gestion de plusieurs VPC et réseaux on-premise.

- AWS PrivateLink : Mieux adapté pour exposer en toute sécurité des services ou applications spécifiques à d’autres VPC sans autoriser un accès réseau complet.

Architecture

- Transit Gateway : Fonctionne selon un modèle hub-and-spoke où chaque VPC et réseau on-premise se connecte à la Transit Gateway, simplifiant ainsi l’architecture réseau globale.

- AWS PrivateLink : Utilise des points de terminaison d’interface pour créer des connexions privées vers des services au sein du réseau AWS, en se concentrant sur la connectivité au niveau des services plutôt qu’un accès réseau complet.

Routage Transitif

- Transit Gateway : Prend en charge le routage transitif, permettant aux VPC connectés de router leur trafic entre eux de manière transparente.

- AWS PrivateLink : Ne prend pas en charge le routage transitif ; le trafic est limité à la connexion de point de terminaison entre le VPC utilisateur et le VPC fournisseur.

Connectivité Réseau

- Transit Gateway : Prend en charge la connectivité intra-région et inter-région, offrant une grande flexibilité pour connecter des VPC situés dans différentes régions.

- AWS PrivateLink : Limité à la région AWS où se trouvent les VPC, mais peut être combiné avec Transit Gateway pour fournir un accès centralisé à un point de terminaison PrivateLink depuis plusieurs VPC.

Sécurité

- Transit Gateway : Fournit un routage sécurisé et un contrôle centralisé du trafic réseau entre les VPC et les environnements on-premise.

- AWS PrivateLink : Renforce la sécurité en gardant le trafic au sein du réseau AWS et en restreignant l’accès à des services ou applications spécifiques.

Complexité

- Transit Gateway : Configuration initiale plus complexe en raison du besoin de gestion centralisée du routage, mais simplifie l’administration continue des réseaux de grande taille.

- AWS PrivateLink : Plus simple à configurer pour un accès spécifique aux services, avec une gestion et une création de points de terminaison faciles.

Cas d’usage

Choisissez Transit Gateway si :

- Vous devez gérer et router le trafic entre un grand nombre de VPC et de réseaux on-premise.

- Votre architecture réseau nécessite du routage transitif entre plusieurs VPC.

- Vous recherchez une solution scalable qui simplifie la gestion du réseau et prend en charge des besoins de routage complexes.

Choisissez AWS PrivateLink si :

- Vous devez fournir un accès sécurisé et privé à des services ou applications spécifiques depuis un autre VPC.

- Vous avez besoin d’un accès unidirectionnel pour garantir des contrôles de sécurité plus stricts.

- Vous voulez une solution facile à configurer pour une connectivité spécifique aux services au sein du réseau AWS.

Transit Gateway vs VPC Peering

Les différences clés

Options de Connectivité

- VPC Peering : Permet une connectivité directe entre deux VPC. Cette connexion est non transitive, ce qui signifie que si le VPC A est connecté au VPC B, le VPC B ne peut pas se connecter au VPC C via le VPC A.

- Transit Gateway : Sert de hub central pour plusieurs VPC et réseaux on-premise, permettant le routage transitif entre eux. Il simplifie la gestion réseau en connectant les VPC et les réseaux sur site via une passerelle unique.

Architecture

- VPC Peering : Met en place un réseau maillé où chaque VPC doit établir une connexion de peering avec tous les autres VPC avec lesquels il doit communiquer. Cela peut devenir complexe à grande échelle.

- Transit Gateway : Adopte un modèle hub-and-spoke, où chaque VPC se connecte à la Transit Gateway, réduisant ainsi la complexité liée aux multiples connexions de peering.

Routage Transitif

- VPC Peering : Ne prend pas en charge le routage transitif ; chaque VPC doit être connecté directement à tous les autres VPC nécessaires.

- Transit Gateway : Prend en charge le routage transitif, permettant aux VPC de communiquer via la Transit Gateway sans connexions directes supplémentaires.

Connectivité Réseau

- VPC Peering : Limité aux VPC dans la même région AWS, bien que le peering inter-région soit possible avec certaines contraintes.

- Transit Gateway : Prend en charge la connectivité intra-région et inter-région, offrant une solution plus flexible et évolutive.

Complexité

- VPC Peering : Facile à configurer pour les petits réseaux, mais devient complexe avec un nombre croissant de VPC en raison de la multiplication des connexions de peering.

- Transit Gateway : Configuration initiale plus complexe, mais simplifie la gestion et l’évolutivité des grands réseaux.

Évolutivité

- VPC Peering : Adapté aux petits réseaux avec un nombre limité de VPC.

- Transit Gateway : Conçu pour les réseaux de grande envergure, supportant des milliers de VPC et de connexions sur site.

Limite de Bande Passante

- VPC Peering : La bande passante est limitée par le type d’instance et ses capacités réseau.

- Transit Gateway : Offre une capacité de bande passante plus élevée, adaptée aux transferts de données à grande échelle entre VPCs.

Latence

- VPC Peering : Latence plus faible car il s’agit d’une connexion directe entre VPCs.

- Transit Gateway : Légèrement plus de latence en raison du passage par la Transit Gateway, mais généralement négligeable pour la plupart des applications.

Cas d’utilisation

Choisissez VPC Peering si :

- Vous avez besoin de connexions directes à faible latence entre quelques VPCs.

- Votre architecture réseau est simple, avec un nombre limité de VPCs.

- Le coût est un facteur clé, et vous souhaitez éviter les frais supplémentaires liés à une Transit Gateway.

Choisissez Transit Gateway si :

- Vous avez besoin de routage transitif entre plusieurs VPCs et des réseaux sur site.

- Vous gérez un réseau complexe et de grande envergure avec de nombreux VPCs.

- Vous recherchez une solution évolutive qui simplifie la gestion réseau et prend en charge des besoins de bande passante élevés.

AWS Direct Connect vs PrivateLink

Les différences clés

Options de Connectivité

- AWS Direct Connect : Fournit une connexion réseau dédiée et privée entre votre datacenter sur site et AWS. Il contourne l’internet public, garantissant une connexion sécurisée et fiable.

- AWS PrivateLink : Permet une connectivité privée entre des VPCs et des services AWS ou vos propres applications hébergées sur AWS, en utilisant des adresses IP privées au sein de votre VPC.

Cas d’Utilisation

- AWS Direct Connect : Idéal pour les environnements hybrides, nécessitant une connectivité sécurisée, à faible latence et à haut débit entre une infrastructure sur site et AWS.

- AWS PrivateLink : Parfait pour accéder à des services AWS ou des applications SaaS tierces de manière privée et sécurisée, sans exposer le trafic à l’internet public.

Architecture

- AWS Direct Connect : Établit une connexion physique via un cross-connect dans un datacenter compatible avec le service AWS Direct Connect. Cette connexion peut être partitionnée en plusieurs interfaces virtuelles pour séparer différents environnements.

- AWS PrivateLink : Utilise des Elastic Network Interfaces (ENIs) pour créer des VPC endpoints, permettant une communication privée entre votre VPC et les services connectés.

Performance

- AWS Direct Connect : Offre une connectivité hautes performances et fiable avec des vitesses allant de 50 Mbps à 100 Gbps. Convient aux environnements nécessitant un haut débit et une faible latence.

- AWS PrivateLink : Offre généralement une faible latence au sein du réseau AWS, mais ses performances dépendent de la configuration du VPC et des endpoints utilisés.

Sécurité

- AWS Direct Connect : Sécurise le trafic en l’isolant de l’internet public, réduisant ainsi les risques d’attaques externes. Un chiffrement supplémentaire peut être appliqué via un VPN ou MacSEC.

- AWS PrivateLink : Maintient le trafic dans le réseau AWS, réduisant ainsi la surface d’attaque en évitant l’internet public. Tout le trafic reste privé et sécurisé.

Coût

- AWS Direct Connect : Coût associé à la connexion physique, au transfert de données et à des frais supplémentaires en fonction de la vitesse du port et de l’emplacement.

- AWS PrivateLink : Facturation basée sur le traitement des données des endpoints et les transferts de données dans le réseau AWS. Généralement plus économique pour accéder aux services AWS et applications tierces.

Complexité de mise en oeuvre

- AWS Direct Connect : Nécessite une installation physique et une coordination avec AWS et les fournisseurs de réseau, ce qui complexifie et allonge le processus de mise en oeuvre.

- AWS PrivateLink : Plus simple à configurer, les VPC endpoints pouvant être créés via la console AWS, les APIs ou CloudFormation.

Cas d’usage

Choisissez AWS Direct Connect si :

- Vous avez besoin d’une connexion sécurisée, dédiée et à haut débit entre votre infrastructure et AWS.

- Vos applications nécessitent une performance réseau fiable et une faible latence.

- Vous traitez de grands volumes de transfert de données entre votre datacenter et AWS.

Choisissez AWS PrivateLink si :

- Vous devez accéder à des services AWS ou à des applications SaaS tierces de manière privée depuis votre VPC.

- Vous souhaitez simplifier votre architecture réseau en évitant les endpoints exposés à Internet.

- Vous recherchez une solution rapide et facile à configurer pour une connectivité privée au sein d’AWS.

PrivateLink et Connectivité Inter-Régions

Actuellement, PrivateLink n’est pas disponible entre différentes régions : l’endpoint VPC de l’utilisateur doit être dans la même région que le service d’endpoint du fournisseur. Cependant, il est toujours possible d’exploiter PrivateLink pour des services et des utilisateurs situés dans différentes régions en le combinant avec VPC Peering ou Transit Gateway Peering.

Ces services peuvent être utilisés du côté de l’utilisateur ou du fournisseur de services pour étendre la connectivité à une autre région. Cela se fait en déployant un VPC dans la région où le service PrivateLink est disponible, en y créant un endpoint VPC PrivateLink, puis en configurant un VPC Peering (ou un Transit Gateway) pour connecter ce nouveau VPC au VPC requis dans votre région.