Sécurité multicloud : défis et solutions

- 29 septembre 2022

Plus vous utilisez de clouds, plus les risques de sécurité pour votre entreprise se multiplient. Voici ce à quoi il faut veiller et comment rester en sécurité.

Image d’un site de fourniture d’énergie dans un centre urbain majeur qui fournit des millions de personnes. Les employés et sous-traitants ont besoin d’un accès en continu aux réseaux et ordinateurs de bureau cloud pour toutes les tâches liées au service client, au transport, aux finances et aux matériaux. D’autres utilisent des appareils d’Internet des objets (IdO) portables sur le terrain. Du jour au lendemain, une tornade détruit certains des transformateurs principaux de la ville, ce qui cause des coupures de courant dans le centre urbain. Cette situation survient malheureusement de plus en plus fréquemment. En 2020, l’ouragan Delta a coupé le courant dans toute la Louisiane. Des centaines de milliers d’usagers ont été affectés. Ida, un ouragan encore plus puissant, a frappé l’année d’après. Il a entraîné des pannes de service dans huit États américains et concerné 1,2 million de clients.

Les catastrophes naturelles ne sont pas la seule menace pesant sur une infrastructure cloud. Les cybercriminels sont un danger constant car ils savent que la récompense d’une attaque peut être considérable. L’Identity Theft Resource Center indique que le nombre de violations de données signalées publiquement en 2021 était beaucoup plus élevé que l’année précédente et que certaines d’entre elles ont affecté des centaines de millions d’utilisateurs.

Facebook a été hacké en avril 2021. Les données personnelles de 533 millions d’utilisateurs mondiaux du réseau social ont fuité. Les attaques par rançongiciel ont augmenté de plus de 100 % par rapport à 2021 et les menaces chiffrées encore plus (167 %), selon SonicWall. L’attaque par logiciel malveillant sophistiqué sur la chaîne logistique de SolarWinds, un fournisseur international de produits de surveillance IT, a compromis les données de dizaines de milliers de clients, y compris de gouvernements.

En juin 2021, LinkedIn, qui appartient à Microsoft, a été victime d’une perte des données personnelles de 700 millions d’utilisateurs. Ces données ont été vendues sur le dark web. Microsoft a indiqué qu’il n’y avait pas de violation de données. Les hackers ont plutôt piraté l’interface de programmation d’application (API) pour voler les données. (Une API est une interface qui permet à deux applications de communiquer entre elles.)

Ces risques sont déjà présents lors de l’utilisation d’un cloud et sont par conséquent exacerbés avec l’utilisation de plusieurs clouds.

Utilisation croissante du multicloud

Migrer vers une infrastructure multicloud, que ce soit de magasins spécialisés en ligne ou de banques de développement mondiales, semble inévitable dans tous les secteurs. Durant un entretien accordé au magazine Protocol, David Linthicum, Responsable de la stratégie cloud de Deloitte, a indiqué que ce changement s’opère souvent lorsque les besoins des entreprises changent. « Les gens évoluent. Il y a trois ou quatre ans, ils avaient l’idée de miser sur un seul fournisseur cloud et maintenant ils cherchent à s’appuyer sur la meilleure technologie d’IA, d’analyse, de base de données, etc. »

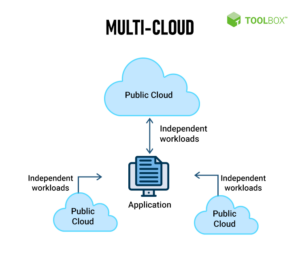

Supposez que votre entreprise passe d’un stockage d’un seul fournisseur cloud à une option multicloud. Cela peut englober les clouds publics, privés ou à la périphérie pour les applications et autres services. (Une autre option est le cloud hybride qui combine architecture de cloud privé ou public et serveurs IT sur site.) Collaborer avec plusieurs fournisseurs cloud vous permet de personnaliser la solution en fonction de vos besoins. Cela vous évite d’être bloqué dans un seul service qui est bon dans certains domaines mais pas dans d’autres. Vous conservez le savoir-faire concernant la sécurité basée sur le cloud, mais cette sécurité partagée entre plusieurs fournisseurs peut être difficile à gérer.

Les plus grands fournisseurs cloud proposent de nombreux packages évolutifs. Les fonctionnalités de sécurité d’AWS d’Amazon peuvent aider à gérer les données militaires, les dossiers gouvernementaux ou encore les transactions financières à haut volume. Vos employés en télétravail peuvent utiliser les applications Office et de bureautique et les logiciels de vidéoconférence via Microsoft Azure ou votre entreprise peut utiliser Google Cloud Platform pour concevoir, tester et développer les applications. Ces trois entreprises cloud contrôlent désormais la plupart des données cloud du monde. Toutes peuvent gérer les applications logiciel en tant que service (SaaS) pour les interactions commerciales basiques comme le marketing, la gestion de projet et les e-mails.

Les avantages sont la faible latence, la vitesse, la bande passante élevée, la praticité, la sécurité outsourcée et les mises à jour de système d’exploitation, les améliorations logicielles de pointe, la conformité précise (pour le secteur bancaire et autres domaines avec des données sensibles) et l’edge computing pour les appareils portables et les employés en télétravail.

Le rapport 2022 de Flexera sur l’état du cloud a été basé sur la consultation de plus de 750 décisionnaires cloud et autres experts IT à la fin de 2021. Ils se sont accordé à dire que l’usage du cloud privé, public ou hybride sera bientôt la norme. Les sondés ont souligné le besoin en stratégies holistiques et transversales concernant la création, la migration cloud, l’usage de clouds publics et bien plus encore. Les principales inquiétudes incluent :

- L’optimisation de l’usage existant des clouds (59 %)

- La migration de plus de charges de travail vers le cloud (57 %)

- La migration du logiciel sur site vers le SaaS (42 %).

Qu’importe la taille de votre entreprise, le mieux est d’être préparé plutôt que d’être à la traîne ou perdre du temps et des ressources sur des produits sous-utilisés ou inutiles. Le rapport de Flexera estime que même les PME dépenseront plus de 1,2 million de dollars pour utiliser le cloud en 2022.

Problèmes de sécurité pour les plateformes uniques et multicloud

Oracle estime que 76 % des entreprises utilisent plus d’un cloud public et celles ayant au moins 1 milliard de dollars de revenus utilisent au moins trois clouds publics. Avec ce niveau d’investissement, la sécurité multicloud devient une inquiétude encore plus urgente. Les fournisseurs de cloud unique et multicloud partagent ces risques :

- L’échelle extensive des services et architectures disponibles peut empêcher les entreprises d’avoir une vue d’ensemble complète.

- Le déploiement de nouvelles fonctionnalités peut se faire plus rapidement que les contrôles de sécurité.

- Un nombre élevé de points de terminaison publics peut augmenter la surface d’attaque.

Le multicloud est-il sûr ?

À mesure que les entreprises étendent leurs données et architectures dans les environnements cloud, les équipes informatiques ont besoin d’une stratégie personnalisée et adaptable pour les fonctionnalités de sécurité pour tous les fournisseurs. Ce coût ajouté est une nécessité pour garder les données en sécurité dans leurs architectures multicloud.

Lors d’une table ronde organisée par Protocol, Paul Cormier, le PDG de Red Hat, a affirmé que la sécurité multicloud est une tâche complexe pour les équipes internes. « Tout le monde a des services au nom similaire. Ils sont puissants mais ensilotés. Et ces silos quintuplent ou décuplent cette complexité pour vos équipes chargées de la sécurité et des opérations. »

Un fournisseur de cloud seul contrôle ses mises à jour logicielles de sécurité ,ce qui simplifie les interactions avec ses clients. C’est pourquoi passer à une architecture multicloud pose les problèmes de sécurité suivants :

- Le service IT doit garder la cadence avec toutes les mises à niveau des nombreux clouds et garantir que les employés les effectuent.

- Parfois, des services tiers gèrent la sécurité pour les fournisseurs cloud, ce qui signifie que des parties de l’environnement cloud ne sont pas accessibles.

- Comme les employés accèdent à plusieurs clouds, ayant chacun leurs propres protocoles de sécurité et d’accès, le risque de vulnérabilités augmente.

- Les employés en télétravail sont susceptibles d’utiliser des appareils portables, leurs ordinateurs portables personnels, etc., ce qui signifie que l’erreur humaine peut survenir et être plus difficile à identifier.

- Le manque de formation appropriée pour toutes les plateformes cloud peut entraîner des erreurs lors de la configuration de chaque mesure de sécurité cloud.

Existe-t-il des coûts cachés dans votre configuration multicloud ? Voici comment le découvrir.

Meilleures pratiques de sécurité multicloud

Les fournisseurs cloud incluent de nombreuses fonctionnalités de sécurité comme l’authentification multifactorielle, le chiffrement, la gestion des identités et des accès, les outils de conformité et de gouvernance et la détection des menaces et des anomalies. Mais Gartner souligne que l’erreur humaine peut également entraîner des violations de sécurité coûteuses. Cela exige un changement de mentalité, il faut arrêter de se demander « Le cloud est-il sécurisé ? » pour se poser la question « Est-ce que j’utilise le cloud de manière sécurisée ? »

Votre stratégie de stockage des données doit jauger le budget à l’aune de la tolérance au risque et mesurer quels flux de données exigent la plupart des fonctionnalités de sécurité. Même avec une stratégie cloud de gestion des risques, les équipes IT doivent auditer et tirer les leçons des incidents passés : en interne comme des violations ayant fait la une des journaux.

Ces bonnes pratiques, ainsi que l’embauche de personnel adapté, peuvent jouer un grand rôle pour éviter les violations et récupérer les données en cas de sinistre. Oui, réduisez les erreurs humaines grâce à l’automatisation mais créez des partenariats commerciaux personnels avec ceux qui protègent vos actifs précieux.

- Appropriez-vous la sécuritéavec une évaluation des risques qui s’adapte aux changements : n’outsourcez pas complètement la sécurité à des fournisseurs cloud.

- Synchronisez les outils de sécurité dans les plateformes multicloud en automatisant les protocoles de conformité. Essayez de réduire ou d’éliminer les outils de sécurité spécifiques qui ne règlent qu’un seul problème potentiel car les patchwork fixes peuvent se multiplier et être difficiles à suivre.

- Nouez des relations avec le personnel de sécurité cloud, les experts des mises à jour, des politiques et du dépannage des failles.

- Virtualisez et ajoutez des produits SaaS en plus des produits cloud pour le reporting, le déploiement et la création d’une politique de sécurité complète.

Passez à la prochaine étape en protégeant votre réseau avec un pare-feu en tant que service (FWaaS).

Adoptez une approche de confiance zéro

Lorsque les entreprises s’appuyaient sur des serveurs internes, les pare-feu tenaient la plupart des hackers à l’écart. Aujourd’hui, selon Gartner, « La confiance basée sur le site physique s’effondre quand les utilisateurs sont mobiles et des partenaires externes ont besoin d’un accès. Cela crée une confiance implicite excessive – une confiance que les hackers exploitent. »

C’est pourquoi les équipes de sécurité adoptent de plus en plus l’approche de confiance zéro. Elles intègrent la sécurité dans l’ensemble de l’infrastructure et surveillent et testent en continu les domaines pouvant être des vecteurs d’entrée illégale.

Les solutions de sécurité doivent toujours être rigoureuses et observer quels utilisateurs individuels ont accès, quand et depuis quel endroit. Avec l’augmentation des appareils mobiles, la sécurité doit aller à la périphérie des points de terminaison des données. En bref, nous recommandons ces actions :

- Promouvoir des mesures de sécurité cohérentes dans les environnements cloud.

- Utiliser un outil d’infrastructure en tant que code (IaC) comme le Megaport Terraform Provider, pour mettre en place une cohérence des configurations et prendre en charge la gestion des modifications.

- Réduire les points de terminaison publics en utilisant des solutions de connectivité multicloud privées comme Megaport Cloud Router (MCR) pour le routage cloud à cloud ou nos options de connectivité de centre de données pour la connectivité centre de données vers cloud.

- Envisagez d’adopter une architecture SASE et ZTNA pour votre périphérie cloud et des options de pare-feu en tant que service (FWaaS) pour la connectivité intercloud et en périphérie.