マルチクラウドのセキュリティ: 課題と解決策

- 2022年9月29日

クラウドの利用が増えるほど、ビジネスが直面するセキュリティのリスクも高まります。ここでは、その注意点と安全対策について説明します。

大都市圏に広がる、数百万人にサービスを提供するエネルギー事業者を想像してみてください。従業員や請負業者は、顧客サービス、財務、輸送、資材などあらゆる面で、クラウド デスクトップやネットワークに 24 時間 365 日アクセスする必要があります。また、現場でモノのインターネット (IoT) のハンドヘルド デバイスを使用する人もいます。一晩中、ハリケーンによって市内の主要な変圧器が破壊され、重要な都市の中心部で停電が起こったとします。残念なことに、これはよく見られる問題になりつつあります。2020 年、ハリケーン「デルタ」はルイジアナ州全域で停電を引き起こし、数十万人の消費者に影響を与えました。翌年には、さらに強力なハリケーン「アイダ」が襲来しました。8 州でサービスが停止し、約 120 万人の利用者に被害が出ました。

クラウドのインフラストラクチャを脅かすのは、自然災害だけではありません。サイバー犯罪者は、その見返りが大きいことを知っているので、常に危険な存在です。Identity Theft Resource Center によると、2021 年に公に報告されたデータ侵害は前年より顕著に高く、一部の侵害は数億人のユーザーに影響を与えたとのことです。

2021 年 4 月には Facebook がハッキングされ、世界中で Facebook ユーザーの個人情報 5 億 3300 万件が流出しました。SonicWall によると、ランサムウェアの攻撃は 2021 年の件数から 100% 以上増加し、暗号化された脅威はさらに増加 (167%) しています。IT 監視プロダクトの世界的プロバイダーである SolarWinds に対する高度なサプライ チェーン マルウェア攻撃は、政府機関を含む数万人の顧客データを危険に晒しました。

Microsoft の LinkedIn は 2021 年 6 月に被害に遭い、流出した 7 億人のユーザーの個人情報は闇サイトで売却されました。Microsoft では、セキュリティ侵害はなく、犯罪者はアプリケーション プログラミング インターフェイス (API) を悪用してデータをかき集めたと主張しています。(API とは、2 つのアプリケーションが相互に要求と応答を行えるようにするインターフェイスのことです。)

このようなリスクは、1 つのクラウドを利用する場合にも存在しますが、複数のクラウドを利用する場合は倍増します。

マルチクラウドの利用拡大

オンライン専門店、公共事業、世界的な開発銀行など、マルチクラウド インフラストラクチャへの移行はあらゆる業界で必然であるように見受けられます。Deloitte のチーフ クラウド ストラテジー オフィサーである David Linthicum 氏は、Protocol のインタビューで、ビジネス ニーズの変化に伴ってシフトが起こることが多いと述べています。「人は、変化に合わせて、姿を変え、進化していきます。3 ~ 4 年前には単一クラウド プロバイダーを活用するという考えが主流でしたが、今では最高の AI 技術、最高の分析技術、最高のデータベースといったものを活用するという考えになっています。」

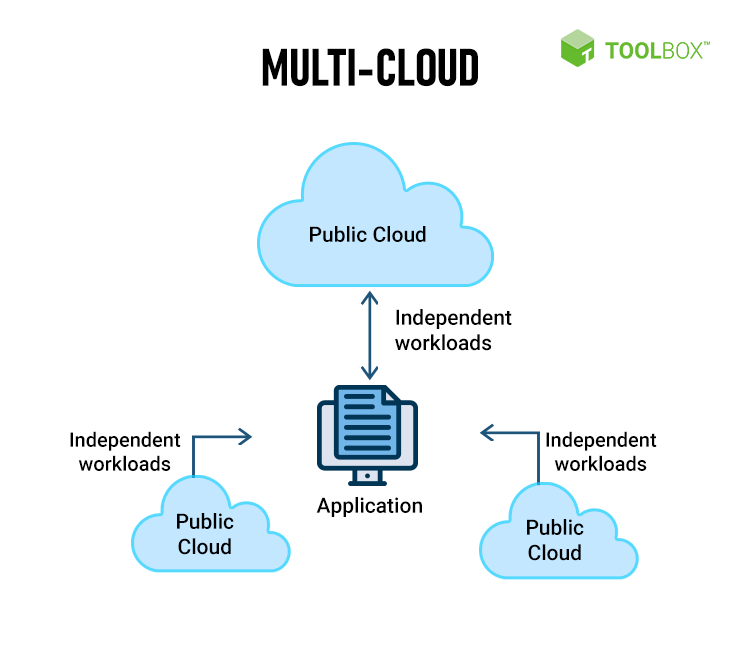

貴社がシングル クラウド ストレージからマルチクラウド オプションに移行するとします。これには、アプリケーションやその他のサービスのためのパブリック クラウド、プライベート クラウド、エッジ クラウドを含めることができます。(パブリック クラウドまたはプライベート クラウドをオンプレミスの IT サーバーを組み合わせたハイブリッド クラウドという別の選択肢もあります。)複数のクラウド プロバイダーと提携することで、ニーズに応じてカスタマイズすることができ、ある分野では強いが他の分野では弱いというようなサービスに縛られることを回避できます。クラウドベースのセキュリティの専門知識を保持するにしても、そのセキュリティがさまざまなプロバイダーに分散していると、管理が難しくなります。

4 種類のクラウド ストレージの詳細をこちらでご覧ください。

最大手のクラウド プロバイダーでは、複数の拡張性の高いパッケージを提供しています。Amazon の AWS のセキュリティ機能は、軍事データ、政府機関の記録、大量の金融取引を管理するのに役立ちます。リモートワークの従業員は、Microsoft Azure を介して Office などのデスクトップ アプリケーションや会議用ソフトウェアをストリーミングしたり、Google Cloud Platform を利用してアプリケーションの構築、テスト、開発を行ったりすることができます。この 3 社が、現在、世界のクラウド データの大半を支配しています。いずれも、マーケティング、E メール、プロジェクト管理など、基本的なビジネス インタラクション向けの Software as a Service (SaaS) アプリケーションを処理できます。

利点としては、低レイテンシ、速度、広帯域幅、利便性、セキュリティや OS の更新のアウトソーシング、最先端のソフトウェアの改善、正確なコンプライアンス (銀行など機密データを扱う業界向け)、ハンドヘルド デバイスやリモート ワークの従業員向けのエッジ コンピューティングなどがあります。

マルチクラウドの基本、ビジネスにとってのメリット、使用を開始する方法を説明したマルチクラウドの完全ガイドをご覧ください。

『Flexera 2022 State of the Cloud Report (Flexera 2022 年クラウドの現状レポート)』は、2021 年末にクラウドの意思決定者やその他の IT 専門家 750 人以上を対象に調査を行ったものです。調査では、パブリック、プライベート、ハイブリッドのクラウド利用が主流になるという見解の一致が見られました。回答者は、クラウドの構築、移行、パブリック クラウドの利用などに関する包括的かつ横断的な戦略の必要性も強調しました。主な懸念事項は以下のとおりです。

- 既存のクラウド活用を最適化する (59%)

- より多くのワークロードをクラウドに移行する (57%)

- オンプレミス ソフトウェアから SaaS へ移行する (42%)。

企業の規模にかかわらず、時代に取り残されたり、活用されていない、あるいは必要とされていなプロダクトに時間とリソースを浪費するよりは、準備を怠らないことが得策です。Flexera のレポートでは、中小企業でも 2022 年にはクラウドの利用に 120 万ドル以上を費やすだろうを推定しています。

シングル/マルチクラウド プラットフォームのセキュリティ問題

Oracle は、76% の企業が 2 つ以上のパブリック クラウドを利用しており、売上高 10 億ドル以上の企業では少なくとも 3 つのパブリック クラウドを利用していると推定しています。このような投資レベルの場合、マルチクラウドのセキュリティはさらに切迫した懸念事項となります。マルチクラウドとシングル クラウドのプロバイダーは、次のようなリスクを共有しています。

- 利用できるサービスやアーキテクチャの規模が大きいため、包括的な監視がより困難になる。

- 新機能の構築が、セキュリティ コントロールよりも迅速に進む可能性がある。

- 公開されるエンドポイントの数が多くなると、攻撃対象が増える可能性がある。

**マルチクラウドは安全か

**

企業がクラウド環境全体でアーキテクチャやデータを拡張するにつれ、IT チームは、すべてのプロバイダーのセキュリティ機能に対してカスタマイズされた適応力のある戦略を必要とするようになっています。この追加コストは、マルチクラウド アーキテクチャ全体でデータの安全を維持するために必要なものです。

Protocol の円卓会議で、Red Hat の社長兼 CEO である Paul Cormier 氏は、マルチクラウド セキュリティは社内のチームにとって複雑なタスクであると述べています。「誰もが似たような名前のサービスを使っています。非常にパワフルですが、それ自体がサイロ化しています。そして、そのサイロ化によって、複雑さが 5 倍、10 倍に跳ね上がり、運用やセキュリティの人材に負担を強いています。」

シングル クラウドのプロバイダーはセキュリティ ソフトの更新をコントロールして、顧客とのやり取りを簡素化します。そのため、マルチクラウド アーキテクチャへの移行には、以下のようなセキュリティ上の課題があります。

- IT チームは、複数のクラウドのアップグレードに対応し、従業員がそれらを利用できるようにする必要があります。

- クラウド プロバイダーのセキュリティをサードパーティのサービスが担うことがありますが、これは、クラウド環境の一部にはアクセスできないことを意味します。

- 従業員が複数のクラウドにアクセスし、それぞれが独自のセキュリティとアクセス プロトコルを持つため、脆弱性のリスクが高まります。

- リモートワークの従業員が、ハンドヘルド デバイスや個人のノートパソコンなどを使用しているケースがあります。このような場合、人的ミスが入り込み、特定が困難になる可能性があります。

- すべてのクラウド プラットフォームに対する包括的なトレーニングが欠如しているため、各クラウドのセキュリティ対策を設定する際にエラーが発生する可能性があります。

マルチクラウド セットアップに隠れたコストはありませんか。ここでは、それを探る方法をご紹介します。

マルチクラウド セキュリティのベスト プラクティス

クラウド プロバイダーは、多要素認証、暗号化、ID とアクセス管理、コンプライアンスとガバナンスのツール、脅威と異常の検出など、多くのセキュリティ機能を備えています。しかし、Gartner が指摘するように、人的ミスが高価なセキュリティ侵害につながる可能性もあります。これが提唱するのは、「クラウドは安全か」という問いかけから、「クラウドを安全に使っているか」という見方への転換です。

データ ストレージ戦略では、予算とリスク許容度を比較検討し、どのデータ ストリームが最もセキュリティ機能を必要とするかを測定する必要があります。リスク管理のクラウド戦略も併せて、IT チームは社内で、およびニュースを賑わす違反事例から学んだ教訓を監査し、適応させる必要があります。

このようなベスト プラクティスは、適切な人材の雇用と共に、情報漏洩の回避と災害時のデータ復旧に大きく貢献します。自動化によって人的ミスを減らすことはもちろんですが、大切な資産を保護する人々と個人的なビジネス パートナーシップを築くことも重要です。

- 必要に応じて変更されるリスク評価を通じて、セキュリティ オーナーシップを持つ、つまりクラウド プロバイダーにセキュリティを完全にアウトソースしないことです。

- マルチクラウド プラットフォーム全体でセキュリティ ツールを同期し、コンプライアンス プロトコルを自動化します。パッチワーク的な修正では、問題が多発し、追跡が困難になるため、1 つの潜在的な問題にしか対処できない特定のセキュリティ ツールを削減または排除するようにします。

- ポリシーやアップデート、ギャップのトラブルシューティングの専門家である IT クラウド セキュリティ スタッフとの関係を構築します。

- クラウド プロダクトとは別に追加の SaaS プロダクトを仮想化し、レポート、構築、徹底したセキュリティ ポリシーの作成に利用します。

Firewall as a Service (FWaaS) を使用して、ネットワークの安全性を高める次のステップを踏み出しましょう。

ゼロ トラスト アプローチの採用

企業が内部サーバーに依存していた頃は、城と堀の哲学が支配しており、ファイアウォールがほとんどのハッカーを寄せ付けないようになっていました。しかし、現在では、Gartner が述べているように、「ユーザーが移動したり、外部パートナーからアクセスを求められたりすると、物理的な場所に基づく信頼は崩壊してしまいます。それは過剰な暗黙の信頼、つまり攻撃者が悪用する信頼を生み出すからです。」

そのため、セキュリティ チームはゼロ トラスト アプローチを採用するようになっています。インフラストラクチャ全体にセキュリティを組み込み、不正侵入の媒介となりそうな箇所を継続的に監視し、テストしています。

セキュリティ ソリューションでは、継続的かつ厳格に、企業レベルで、個々のユーザーがどこから、いつ、何にアクセスできるかを精査する必要があります。モバイル デバイスの台頭により、セキュリティはデータ エンドポイントのエッジまで踏み込む必要があります。当社の提唱事項を以下にまとめます。

- クラウド環境全体で一貫したセキュリティ対策を推進します。

- Megaport Terraform Provider などの Infrastructure as Code (IaC) ツールを使用して、構成の一貫性を強化し、変更管理をサポートします。

- クラウド間ルーティングのための Megaport Cloud Router (MCR) や DC からクラウドへの接続のためのデータ センター接続オプションなどのプライベート マルチクラウド接続ソリューションを使用して、公開エンドポイントを削減します。

- クラウド エッジには SASEおよび ZTNA アーキテクチャを、クラウド間およびエッジ接続には Firewall as a Service (FWaaS) オプションを検討します。