AWS Direct Connect および Transit Gateway のエンタープライズ ガイド

- Cloud networking

- 2021年11月2日

AWS のネットワーク機能の理解が深まるように、Direct Connect および Transit Gateway について説明します。

AWS Virtual Private Cloud (VPC) ピアリング オプションはどのように進化してきたか

AWS Direct Connect が 2012 年に発表されて以来、企業は自社のクラウド サービスに専用接続を採用してきました。これにより、AWS 接続時のデータ転送量の増加、ネットワーク パフォーマンスの向上、データ プライバシーの保護が可能になりました。数々の新機能や拡張機能の導入により、AWS とのピアリングの選択肢は確実に進化しています。ここでは、その発展の軌跡と利用可能な機能の活用方法を見ていきましょう。

AWS Direct Connect のリリース

Direct Connect がリリースされた 2012 年に遡ると、Megaport を利用してレイヤー 2 経由で AWS に接続するには、AWS 側で仮想インターフェイス (VIF) に接続する VXC が必要でした。レイヤー 3 では、L2 コンポーネントを、仮想プライベート ゲートウェイ (VGW) の確立に必要な L3 コンストラクトに接続する必要がありました。VGW は、各 VPC を介して VXC を接続した AWS 上のルーティング ターゲットです。各 AWS VPC および Megaport VXC では、個別の Border Gateway Protocol (BGP) セッションおよび各 VGW への VXC/VIF を含む 1:1 のマッピングが必要でした。

Direct Connect ゲートウェイの導入

2017 年、AWS は Direct Connect ゲートウェイ (DXGW) をリリースしました。DXGW を利用すると、1 つの AWS アカウント内で最大 10 の異なる VPC に対して 1 つの BGP セッションを確立することができました。時間が経つにつれサービスが成熟し、1 つの AWS リージョンで 1 つのアカウントで 10 の VPC を利用していたものが、その後、AWS リージョン間の接続をサポートするように拡張され、最近では、複数のリージョンと複数の AWS アカウントまで拡張されました。DXGW は、1 つの標準 AWS AS 番号 (ほとんどのリージョンで 7224) からプライベート AS 番号の範囲 (64512 ~ 65534) 内の顧客定義 AS 番号 へ移行する契機になりました。VGW および DXGW は、プライベート VIF ピアリングのある顧客向けの選択肢として今でも存続しています。

(複数のアカウント/リージョンにまたがる場合も含め) AWS 内で VPC をピアリングすることは可能でしたが、DXGW を使用した場合、VIF からピアリングできるのは、隣接してピアリングされていなかった VPC 間ではなく、「次に直接接続された」VPC に対してのみでした。

この図では、VPC「A」は (VGW または DXGW 経由で) VXC/VIF に直接リンクされ、VPC「B」および「C」は VPC「A」にピアリングされていますが、VIF と直接通信することはできないと想定します。これは推移的ルーティングとして知られています。一部の顧客は、この制約を回避するために、VPC A で仮想アプライアンス (ルーター) を実行していましたが (非公式に「Transit VPC」として知られる)、全体的な設計にはいくつかの複雑な問題がありました。

Transit Gateway:トポロジーと概要

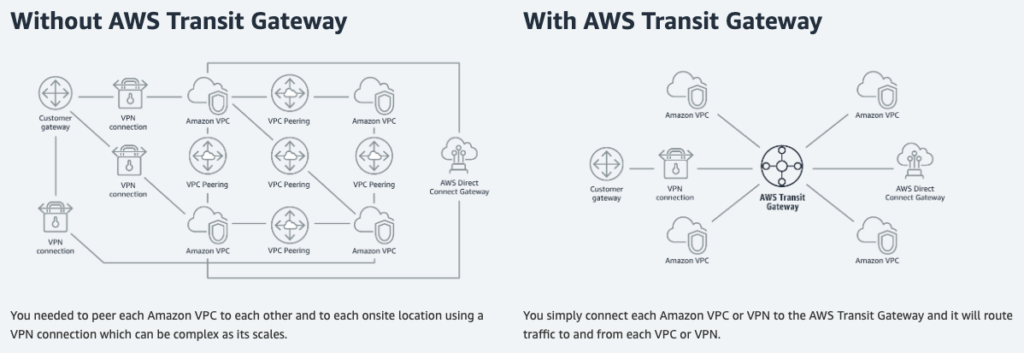

2018 年の末に、AWS は Transit Gateway (TGW) をリリースしました。TGW を利用すると、VPC と (推移的ルーティングの制限がある) VPC ピアリングに依存していない VPN 終端との間で経路の「フル メッシュ」の経路を渡し、複数のアカウントにまたがる数千の VPC (最大 5000) とオンプレミス ネットワークを 1 つのゲートウェイに統合する機能を提供できました。

当初、TGW では、AWS が提供する IPSEC VPN サービスを介して、関連する VPC に接続するためにのみ顧客がアクセスできました。リリース時に発表された対応リージョンは、アメリカ東部 (バージニア州)、アメリカ東部 (オハイオ州)、アメリカ西部 (オレゴン州)、アメリカ西部 (北カリフォルニア)、EU (アイルランド)、アジア太平洋地域 (ムンバイ) でした。現在では、AWS GovCloud (アメリカ西部)、カナダ (中央)、南米 (サンパウロ)、アフリカ (ケープタウン)、EU (ストックホルム)、EU (ロンドン)、EU (フランクフルト)、EU (パリ)、EU (ミラノ)、中東 (バーレーン)、アジア太平洋地域 (香港)、アジア太平洋地域 (東京)、アジア太平洋地域 (シンガポール)、アジア太平洋地域 (ソウル)、アジア太平洋地域 (シドニー)、アジア太平洋地域 (北京)、アジア太平洋地域 (寧夏) リージョンもさらに追加されました。これは、2020 年 8 月現在の状況です。

Transit Gateway for Direct Connect

Transit Gateway for Direct Connect サポートは、2019 年 4月 30 日に発表されました。 Direct Connect を利用して顧客が使用可能なモデルには、専用接続とホスト型接続の 2 種類があり、Direct Connect 経由で TGW に 接続するために 1、2、5、10Gbps の接続をサポートしています。

Megaport 経由で Transit Gateway に接続する

Direct Connect 経由の TGW がリリースされたとき、Megaport などのネットワーク パートナーは、専用接続、50 ~ 500Mbps のホスト型接続、ホスト型仮想インターフェイス (VIF) などのモデルを介して顧客を AWS に接続していました。Megaport はホスト型 VIF モデルを介して AWS を使用し、今でもサポートを続けています。ホスト型 VIF を使うことで、Megaport は、1Mbps 刻みで 5Gbps までの VXC の帯域幅のスケーリングを含め、AWS 接続時に柔軟性と拡張性を顧客に提供できます。これまで、ホスト型接続を提供するパートナーは、VIF ごとに最大 500Mbps に制限されていました。

2019 年 3 月 19 日に AWS は、ホスト型接続モデルを使用する Direct Connect パートナーの容量を増やすことを発表しました。 500Mb を超える高帯域幅オプションを含め、1、2、5、10Gbps の高速オプションもサポートします。Megaport が、ホスト型 VIF ソリューションを構築する機能を今でも顧客に提供し、プライベート/パブリック VIF をサポートする一方で、顧客には、同じ Megaport Portal を経由して 50Mbps ~ 500Mbps のホスト型接続や、Transit Gateway をサポートするために必要なより高い階層での 1、2、5、10Gbps の接続を実装する柔軟性がもたらされます。現在、Megaport には、世界中でホスト型接続に対応する 20 を超えるオンランプ ロケーションがあり、データ センターから地理的に分散した回線を使って低レイテンシーで AWS ネットワークに接続するための豊富なオプションを提供しています。

考慮すべき要因

Megaport の AWS Direct Connect パートナー モデルについて、ホスト型 VIF とホスト型接続を比較して選択する際には、いくつか考慮すべき要因があります。

- ホスト型 VIF モデルを経由したプライベート VIF は、Direct Connect 経由の Transit Gateway をネイティブにサポートしていません。

- ホスト型接続は、AWS と Megaport の間で 1:1 のサブスクリプションによる専用容量を提供します。 AWS では、このモデルを本番ワークロードや重要なワークロード向けに推奨しています。

- TGW サポートは、最小 1Gbps のサービスをサポートするホスト型接続プロバイダーに依存します。トランジット VIF を作成するには、顧客が 1Gbps 以上のホスト型接続をプロビジョニングする必要があります。 低階層のホスト型接続 (50Mbps ~ 500Mbps) は、Transit Gateway をサポートするために必要なトランジット VIF の作成をサポートしていません。

- 1 つのホスト型接続を構築する顧客は、ホスト型接続ごとに 1 つの VIF を作成できます。 50Mbps ~ 500Mbps 経由では、1 つのプライベートまたは 1 つのパブリック VIF を作成できます。1Gbps ~ 10Gbps のホスト型接続を選択すると、1 つのプライベート、パブリック、トランジット VIF を作成できます。

Direct Connect で 1Gbps 未満の要件を持つ顧客の選択肢

1Gbps 未満の Direct Connect 経由で TGW にアクセスしたい場合は、 Megaport VXC サービス全体で (すべてのリージョンで) パブリック VIF (ホスト型 VIF またはホスト型接続) を使用できます。パブリック VIF 経由の AWS IPSEC VPN サービスでは、顧客が独自のパブリック IP スペースを使用してパブリック ピアリングを実行する必要があります。または、Megaport Cloud Router (MCR) を使用して、パブリック ピアリング IP および NAT を RFC1918/プライベート IP スペースを使用する VXC 全体で提供することもできます。トラフィックは、エンドツーエンドで暗号化され、最大スループット 1.25Gbps (AWS VPN の制限) も適用されます。この AWS Sub 1G TGW Public VIF 構成に関する AWS からの追加情報については、こちらをご覧ください。

最新情報をご確認ください。当社では、AWS ネットワーク オンランプへの追加オプションを提供できるように AWS ホスト型接続ロケーションの拡張を続けています。低レイテンシーと戦略的な地理的近接性を備えたクラウドでワークロードにアクセスするための最適なパスを Megaport エンタープライズ顧客に提供します。

AWS Transit Gateway: その内容と仕組み

- AWS VGW 対 DGW 対 TGW

- AWS Transit Gateway を使用してネットワーク アーキテクチャを簡素化する

- AWS Transit Gateway と Direct Connect を使用して、ネットワーク接続を一元化・効率化する

- AWS Direct Connect のクォータ

ホスト型接続:新しい速度とサポートの告知

寄稿者:

Matt Simpson、Megaport クラウド担当副社長

Jason Bordujenko、Megaport アジア太平洋地域ソリューション責任者

Mike Rockwell、Megaport ソリューション責任者

注:これは、2019 年 6 月 12 日に公開された記事の更新版です。