AWS、Microsoft Azure、Google Cloud のプライベート接続を比較する

- Cloud networking

- 2020年10月8日

大手ハイパースケーラーのプライベート接続の違いを明らかにします。

マルチクラウド戦略の導入が急速に進む中、こうした大手ハイパースケーラーへのプライベート接続モデルを理解することの重要性がますます高まっています。多くの場合、プライベート接続では、インターネット接続と比較して、帯域幅のスループット向上、ネットワーク全体におけるコストの削減、予測可能で安定したエクスペリエンスが得られます。この記事では、新しいクラウド サービス プロバイダー (CSP) へのプライベート接続のスピンアップや、従来のインターネット VPN の廃止を考えている方を対象に、Amazon Web Services (AWS)、Microsoft Azure、Google Cloud Platform (GCP) のプライベート接続が提供するさまざまな接続モデル、用語、コンポーネントについての理解を深めるお手伝いをします。

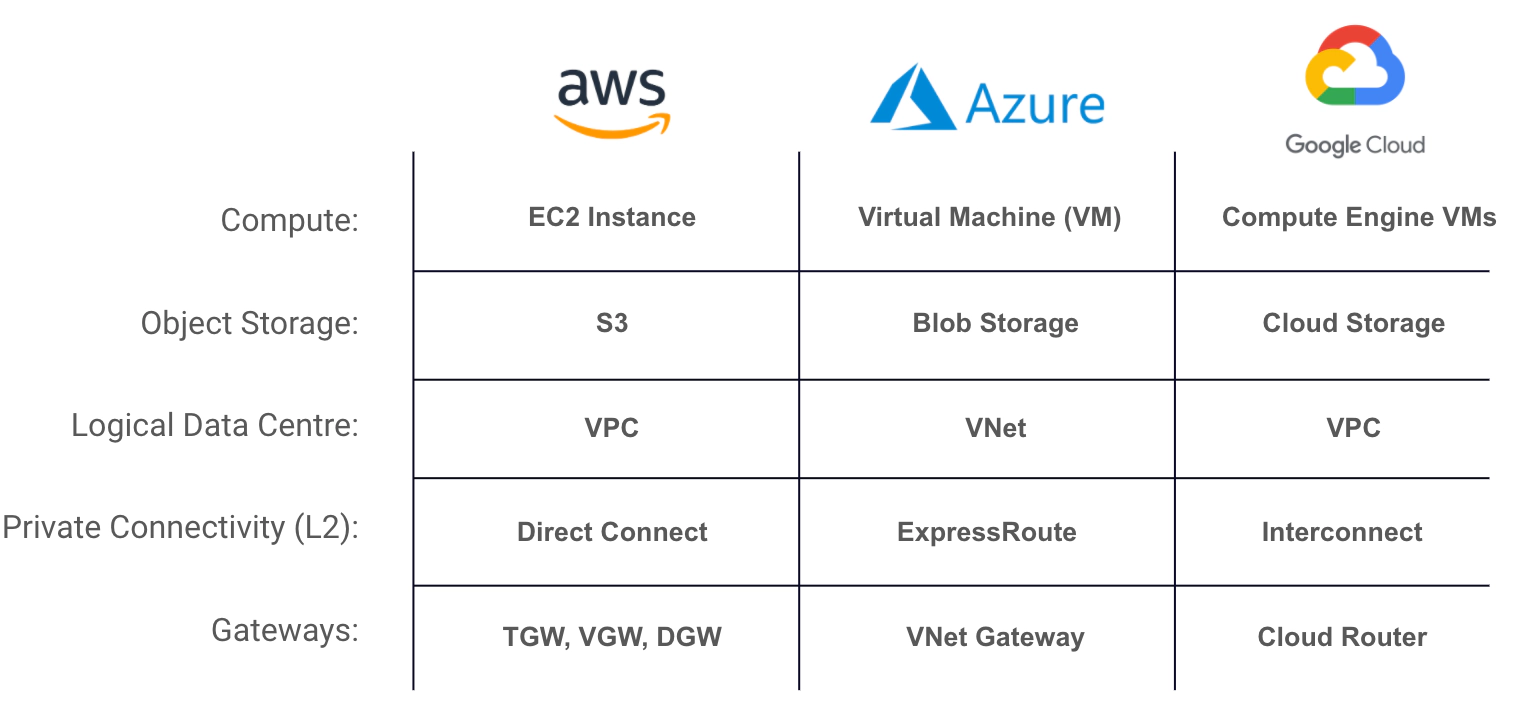

このようなクラウドプロバイダーが使用する用語の多くは類似していますが、異なる用語が使われる場合もあります。まず、CSP で使う用語から始めましょう。

CSP の用語についての理解が深まったところで、基本的な要素をさらに掘り下げましょう。AWS Direct Connect を詳細に分析することから始めます。

AWS Direct Connect

AWS Direct Connect の主な要素は、仮想インターフェイス (VIF)、ゲートウェイ (仮想プライベート ゲートウェイ (VGW))、Direct Connect ゲートウェイ (DGW/DXGW)、トランジット ゲートウェイ (TGW)、そして物理的な Direct Connect 回線です。

AWS Direct Connect には、専用接続、ホスト型接続、ホスト型 VIF という複数の接続モデルがあります。自社に最適なモデルを選択する際には、ユース ケースに最適なものを選択するために、まずそれぞれのモデルを理解することが重要です。

専用接続: AWS コンソールを通じてリクエストする物理的な接続で、単一の顧客に関連付けられています。顧客は、LOA-CFA をダウンロードし、DC オペレーターまたは AWS パートナーと共同して、自社の機器から AWS へのクロスコネクトを確立します。ポート速度は 1 Gbps または 10 Gbps のいずれかを選択できます。

ホスト型接続: AWS Direct Connect パートナーが、顧客の代理としてプロビジョニングする物理的な接続です。顧客は、接続をプロビジョニングする AWS パートナーに問い合わせて、ホスト型接続をリクエストします。ポート速度は 50 Mbps、100 Mbps、200 Mbps、300 Mbps、400 Mbps、500 Mbps、1 Gbps、2 Gbps、5 Gbps、10 Gbps から選択できます。

ホスト型 VIF: 物理的な Direct Connect 回線を所有するアカウントが、顧客の代理としてプロビジョニングする仮想インターフェイスです。親接続にあるすべての VIF によって帯域幅が共有されます。

他の CSP と異なり、AWS には、Direct Connect で使用できるゲートウェイにも、仮想プライベート ゲートウェイ、Direct Connect ゲートウェイ、トランジット ゲートウェイという複数のタイプがあります。

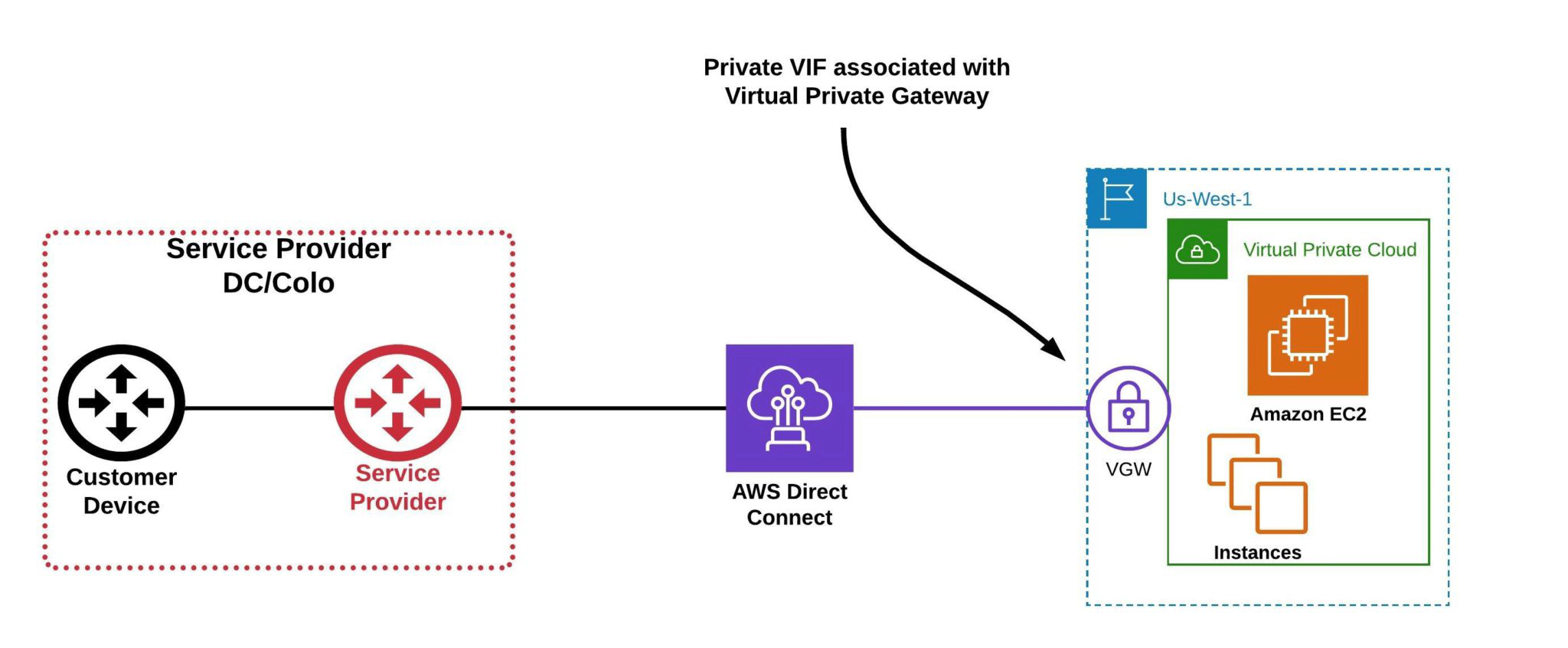

***仮想プライベート ゲートウェイ (VGW):***トラフィックをプライベート回線で VPC から送受信できるようにするために、VPC に接続される論理的で完全に冗長な分散型エッジルーティング機能です。

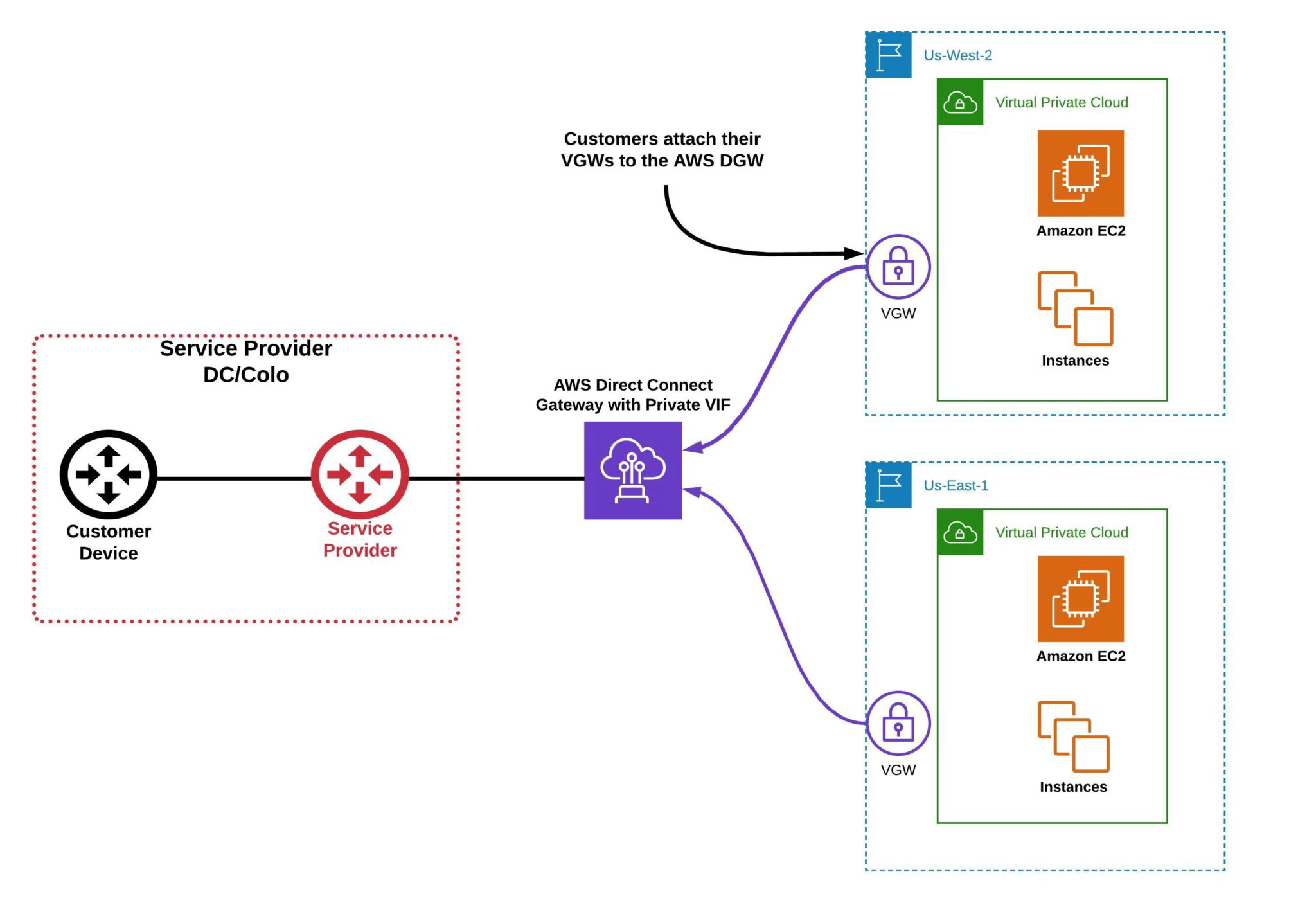

Direct Connect Gateway (DGW): Direct Connect Gateway は、グローバルに利用可能なリソースで、複数の VPC を 1 つの (または複数の) Direct Connect 回線に接続するために使用できます。ただし、このゲートウェイは VPC 間接続を提供しません。

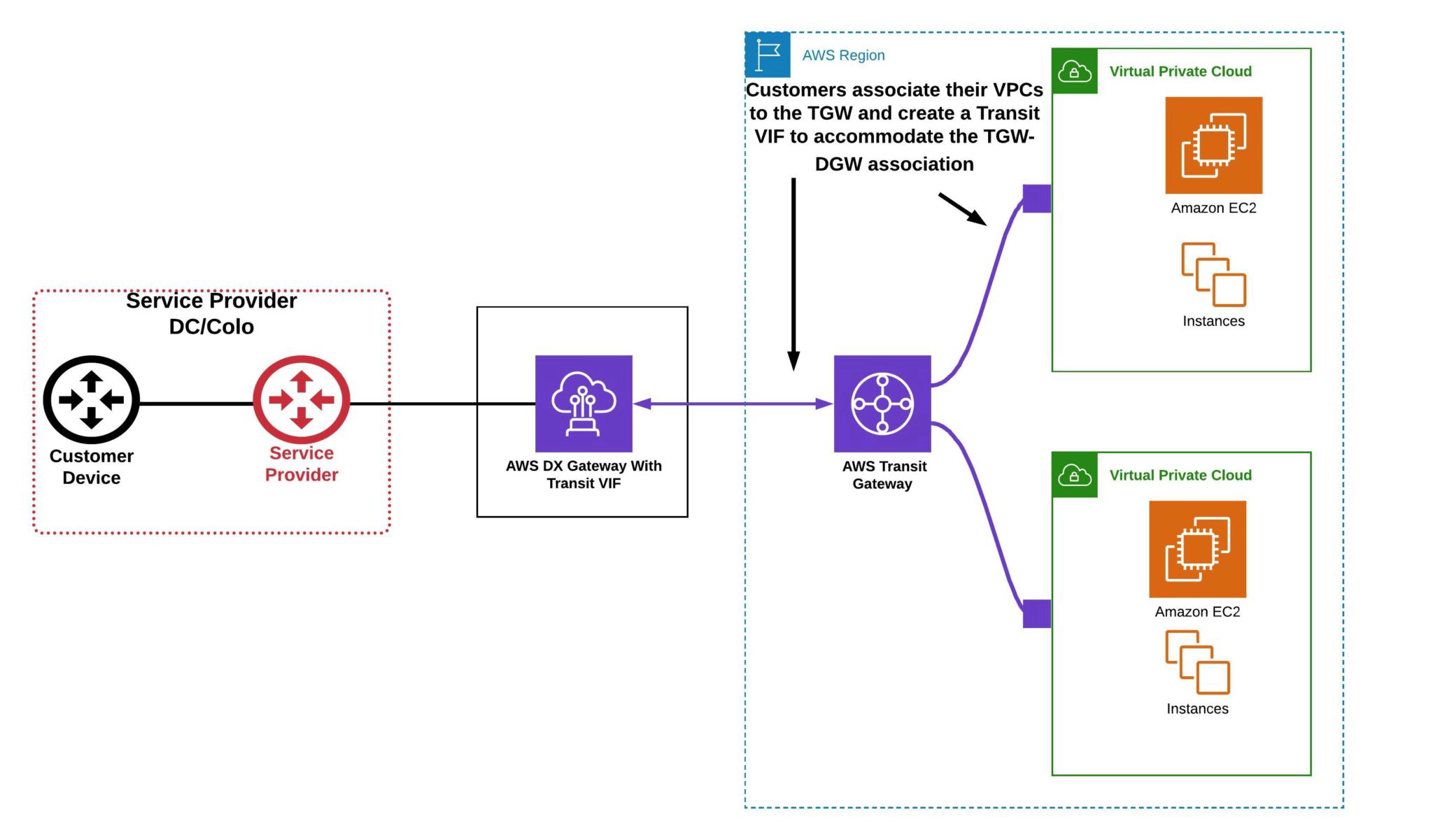

Transit Gateway (TGW): Transit Gateway は、顧客の VPC とオンプレミス ネットワークを 1 つの中央ハブに統合します。ネットワークを簡素化し、複雑なピアリング関係を解消します。

使用するゲートウェイのタイプ、最終的に到達する必要があるパブリック/プライベート リソースにより、使用する VIF が決まります。

3 種類の VIF (プライベート、パブリック、トランジット) について詳しく見ていきましょう。

プライベート VIF – プライベート仮想インターフェイス: プライベート IP アドレスを使用して Amazon VPC にアクセスするために使用されます。最大 100 個のプレフィックスを AWS にアドバタイズできます。

注: プライベート VIF は仮想プライベート ゲートウェイ (VGW) または Direct Connect Gateway (DGW) に接続できます。

パブリック VIF – パブリック仮想インターフェイス: パブリック IP アドレス (S3、DynamoDB) を使用して、パブリック仮想インターフェイスは、すべての AWS パブリック サービスにアクセスできます。最大 1,000 個のプレフィックスを AWS にアドバタイズできます。

注: パブリック VIF は、いかなる種類のゲートウェイにも関連付けたり接続したりすることはできません。

- すべての AWS パブリック IP アドレスにグローバルに接続します (BGP ピアリングにはパブリック IP が必要)。

- 任意の AWS リージョン内のパブリック ルーティングが可能な Amazon サービスにアクセスします (AWS 中国リージョンは除く)。

***トランジット VIF – トランジット仮想インターフェイス:***トランジット仮想インターフェイスは、Direct Connect Gateway に関連付けられたトランジット ゲートウェイを介して 1 つ以上の Amazon VPC にアクセスするために使用されます。トランジット仮想インターフェイスと 1/2/5/10 Gbps AWS Direct Connect 接続を使用でき、最大 100 個のプレフィックスを AWS にアドバタイズできます。

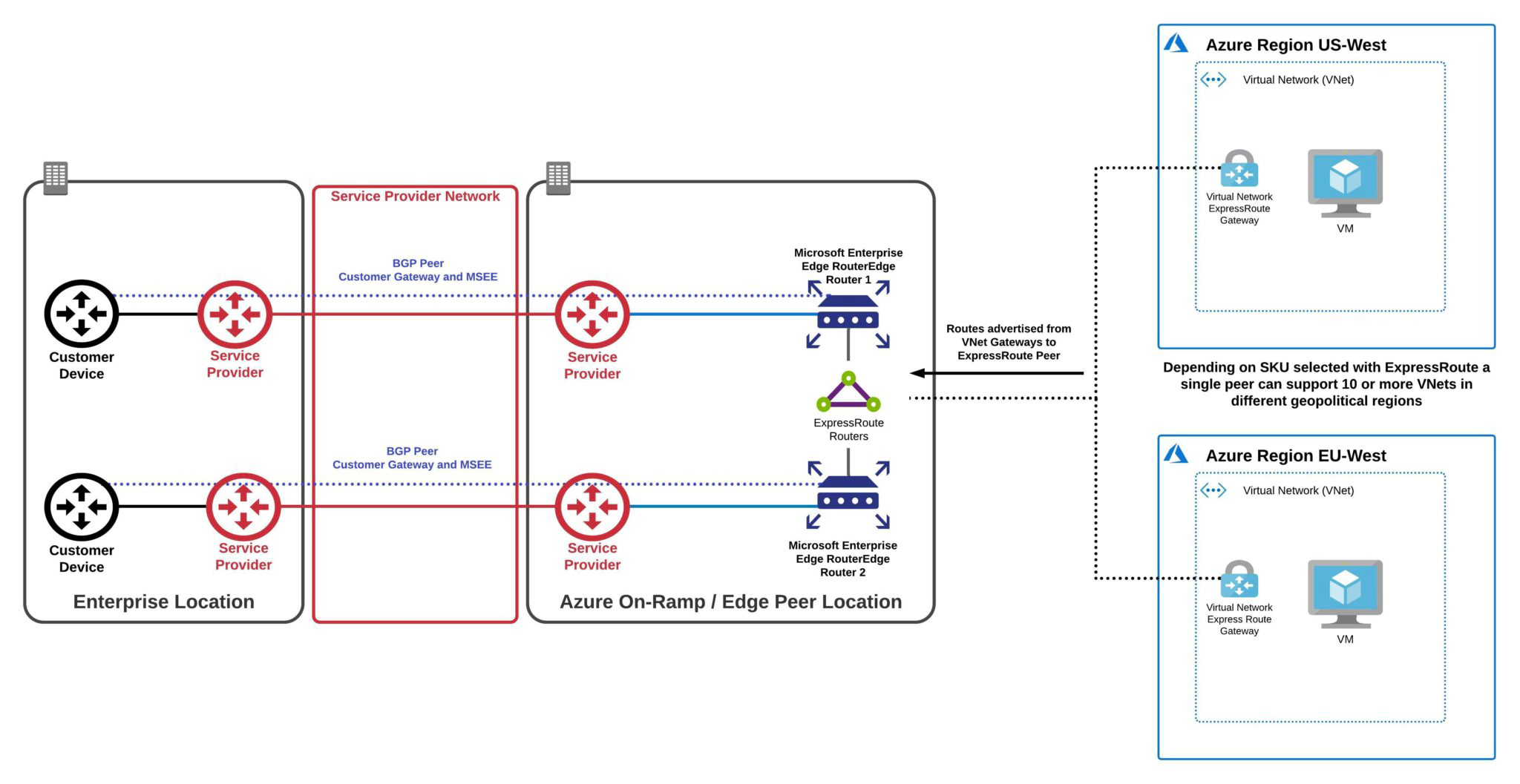

Azure ExpressRoute

ExpressRoute Direct を使用する場合でも、Partner モデルを使用する場合でも、メイン コンポーネントであるピアリング (プライベートまたは Microsoft)、VNet ゲートウェイ、物理的 ExpressRoute 回線は同じです***。***他の CSP とは異なり、各 Azure ExpressRoute には HA/冗長化および SLA 用の 2 本の回線が付属しています。

AWS 専用モデルおよびホスト型モデルと同様、Azure にも ExpressRoute Direct および Partner ExpressRoute という独自の類似プロダクトがあります。

Azure ExpressRoute Direct の場合、顧客は ExpressRoute ポートを所有し、LOA CFA は Azure によって提供されます。光ファイバー クロス コネクトは、データ センターで顧客が注文します。対応ポート速度は、10 Gbps または 100 Gbps インターフェイスです。

ExpressRoute Partner モデルの場合、サービス プロバイダーは ExpressRoute ポートに接続します。LOA CFA は Azure によって提供され、サービス プロバイダーまたはパートナーに渡されます。光ファイバー クロス コネクトは、パートナーによってプロビジョニングされます。顧客はパートナーと提携して、パートナーが既に設定した接続を使用して ExpressRoute 回線をプロビジョニングします。サービス プロバイダーは Microsoft への物理的な回線を所有します。顧客は、50 Mbps、100 Mbps、200 Mbps、500 Mbps、1 Gbps、2 Gbps、5 Gbps、10 Gbps の帯域幅で ExpressRoute を作成できます。

Azure にも、Azure ExpressRoute Local という独自の接続モデルがあります。他の CSP の接続モデルと比較すると多少異なりますが、ExpressRoute Local を使用することで、Azure の顧客は特定の Azure ピア ロケーションで接続できます。ピアに関連付けられた 1 つまたは 2 つのローカル リージョンに接続すると、データを無制限に使用できるという利点も付加されます。ExpressRoute Local の詳しい概要については、当社のブログ記事「Azure ExpressRoute Local および Megaport で高額のクラウド利用料金を回避する」を参照してください。

Azure には、AWS のプライベート VIF およびパブリック VIF と直接比較できる 2 種類のピアリングがあります。

プライベート ピアリング — プライベート ピアリングは、顧客のオンプレミス/プライベート データ センターから Azure Virtual Network (VNet) にアクセスするための接続をサポートします。

- 仮想ネットワーク (VNet) 内で構築される、主に仮想マシン (IaaS) やクラウド サービス (PaaS) などの Azure コンピューティング サービスにアクセスします。

- ピア (RFC-1918) に使用されるプライベート IP。顧客は、1 つの /28 を 2 つの /30 に分割する必要があります。プライマリ ピア用とセカンダリ ピア用にそれぞれ 1 つです。

- プライベート ピアリングは、論理的な接続を経由してサポートされます。BGP は、顧客のオンプレミス デバイスと Microsoft Enterprise Edge (MSEE) ルーター間で確立されます。

注: ピアリングに使用する MSEE のロケーションは、ExpressRoute のプロビジョニング中に選択されたピアリング ロケーションによって決定されます。

- 選択した ExpressRoute SKU に応じて、1 つのプライベート ピアで複数のリージョンにまたがって 10 以上の VNet をサポートできます。

- ピアリングごとにサポートされるプレフィックスの最大数は、デフォルトで 4000 です。Premium SKU でサポート可能な最大数は 10,000 です。

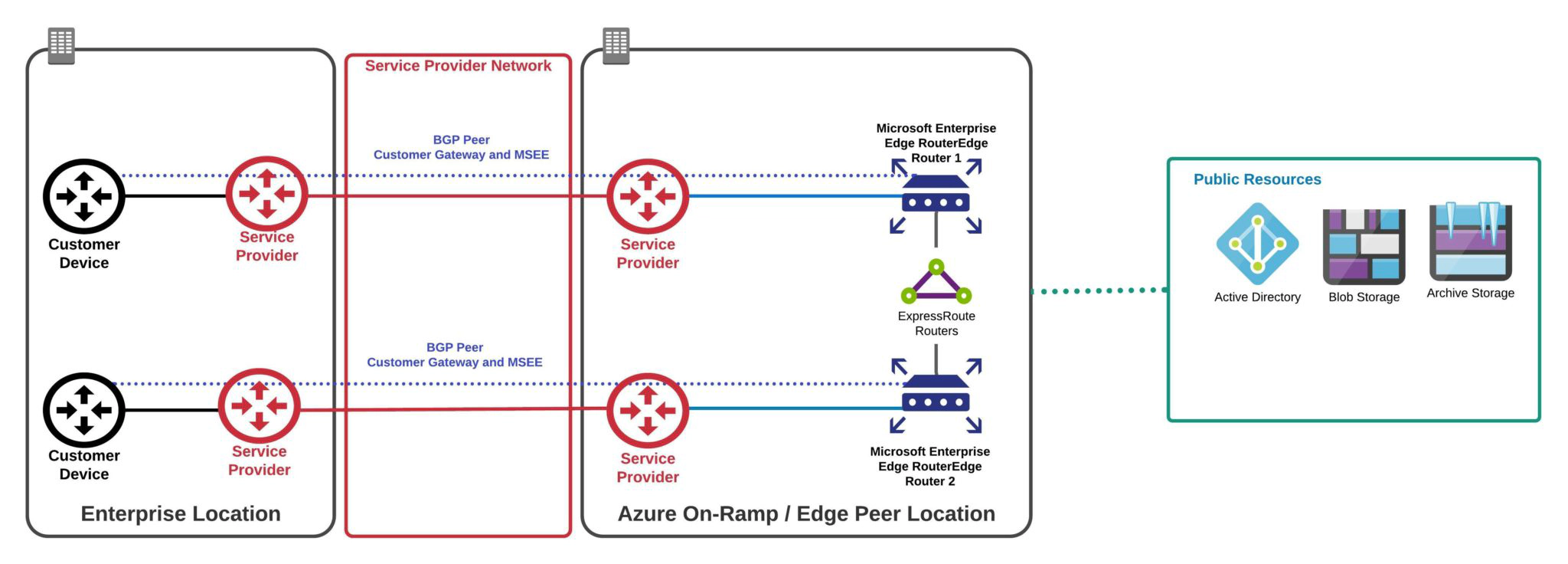

Microsoft ピアリング — Microsoft ピアリングは、Blob ストレージなどの Azure パブリック リソースです。Microsoft オンライン サービス (Office 365 および Azure PaaS サービス) への接続は、Microsoft ピアリングを介して行われます。

- Office 365 は、インターネットを介して安全で信頼性の高いアクセスができるように開発されました。ExpressRoute 経由で O-365 経路を利用するには、Microsoft からの承認が必要です。

- Microsoft ピアリング経由で経路を利用する前に、経路フィルターを作成しておく必要があります。BGP コミュニティは、顧客サービスの経路を受信するために経路フィルターとともに使用されます。

Azure ExpressRoute では、VNet Gateway という 1 種類のゲートウェイしかありません。

VNet Gateway: VNet Gateway は、AWS の VGW に類似した論理的なルーティング機能です。ExpressRoute VNet Gateway は、プライベート接続でネットワーク トラフィックを送信するために使用され、ゲートウェイには「ExpressRoute」タイプが使用されます。これは、ExpressRoute ゲートウェイとも呼ばれます。

標準の Azure ExpressRoute では、複数の VNet をネイティブにハブ アンド スポーク モデルの 1 本の ExpressRoute 回線に接続できるため、1 本の回線を経由して複数の VNet 内のリソースにアクセスすることが可能になります。このように、標準的な Azure ExpressRoute の提供は、AWS Direct Connect Gateway モデルに匹敵すると考えられます。

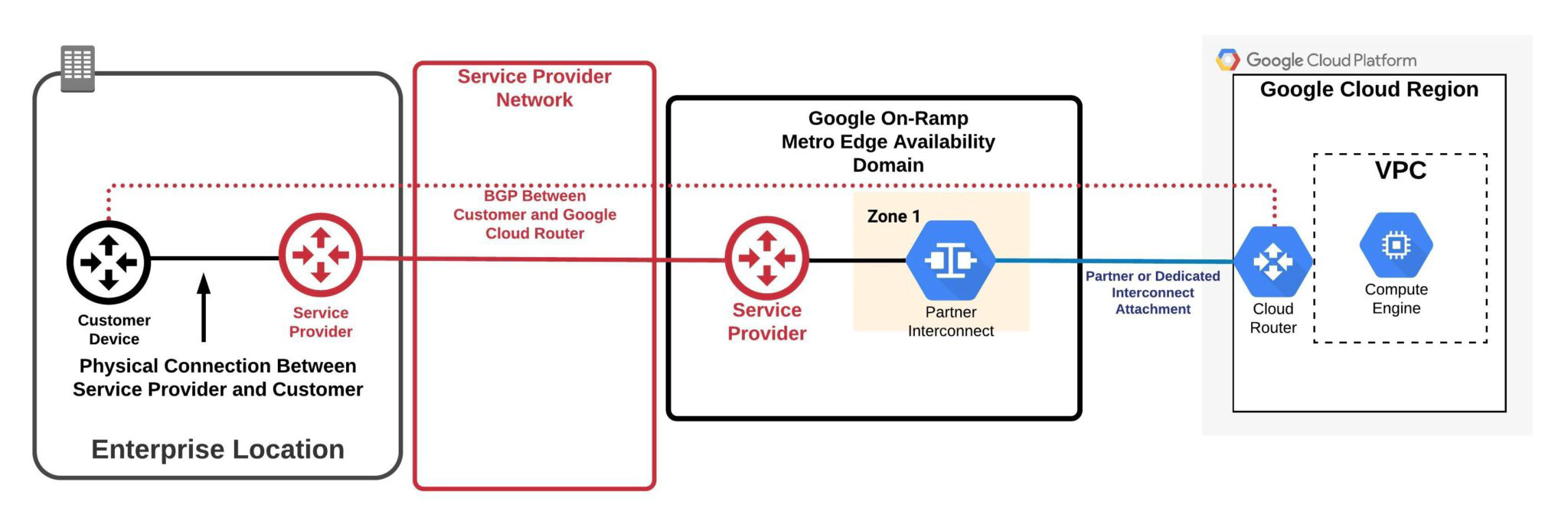

Google Cloud Interconnect

最後に紹介する CSP プライベート接続は GCP 相互接続です。 幸いにも、GCP は接続コンポーネントを極めて単純にしているため、 3 つの方法の中でも最もシンプルです。

AWS や Azure と同様、GCP は Partner Interconnect および Dedicated Interconnect モデルを提供しています。

Dedicated Interconnect: GCP Dedicated Interconnect は、顧客のオンプレミス ネットワークと Google のネットワークを物理的に直接接続します。他の CSP と同様、GCP から LOA-CFA を取得し、コロケーション プロバイダー/DC オペレーターと提携してクロス コネクトを設定します。

- 顧客の IPv4 リンク ローカル アドレス指定専用の 10 Gbps または 100 Gbps インターフェイス (ピア アドレスは 169.254.0.0/16 の範囲から選択する必要があります)

- 1 本の回線の EBGP-4 でマルチホップ 802.1Q VLAN を使用している場合でも LACP

Partner Interconnect: Dedicated Interconnect と同様、Partner Interconnect は、プロバイダーまたはパートナーを利用してオンプレミス ネットワークと VPC ネットワークとの接続を提供します。Partner Interconnect 接続は、データ センターが Dedicated Interconnect コロケーションとは別の施設にある場合や、データ ニーズが 10 Gbps 接続を保証しない場合に理想的です。

GCP Interconnect のゲートウェイ オプションは Google Cloud Router のみです。

Google Cloud Router: Cloud Router は、Border Gateway Protocol (BGP) を使用して、VPC ネットワークとオンプレミス ネットワークとの間で経路を動的に交換します。

GCP Cloud Router は、1 つのVPC に制限されているだけではなく、当該 VPC の 1 つのリージョンにも制限されます。これは、1:1 のマッピングまたは関係だと見なされます。Google Cloud Router の上には、ピアリング セットアップがあります。これは GCP の用語で VLAN アタッチメントと呼ばれます。

VLAN アタッチメント: 相互接続アタッチメントとも呼ばれます。VLAN アタッチメントは、オンプレミス ネットワークと VPC ネットワーク内の 1 つのリージョンを結ぶ論理的な接続です。 Azure や AWS と異なり、GCP は相互接続を介したプライベート ピアリング オプションのみを提供します。 GCP のパブリック サービスおよび API を利用するために、相互接続経由でプライベート Google アクセスを設定すると、オンプレミス ホストに対応できます。ただし、Google プライベート アクセスは、G Suite 接続に対応していません。G Suite を利用するには、インターネット エクスチェンジ (略して IX) 経由で接続/ピアリングを設定する必要があります。また、インターネット経由でサービスにアクセスすることもできます。

重要事項

重要な点をまとめてみましょう。これで、CSP が提供するプライベート接続のオプションについての洞察と理解が深まれば幸いです。

AWS Direct Connect には、さまざまな種類のゲートウェイおよび接続モデルがあり、オンプレミス インフラストラクチャからパブリック/プライベート リソースに接続する際に活用できます。Direct Connect Gateway に関連付けられたトランジット ゲートウェイの形態を取るのか、VGW につながるプライベート VIF の 1:1 マッピングにするかは、特定の事例や将来のプランによって完全に決定されます。

Azure ExpressRoute では、Microsoft ピアリング (パブリック リソースにアクセスするため) および論理的なレイヤー 2 接続経由のプライベート ピアリングを構成できます。各 ExpressRoute には、ExpressRoute 注文時に含まれる構成可能な回線が 2 本用意されています。標準の ExpressRoute では、同じ地域内の複数の VNet を 1 本の ExpressRoute 回線に接続し、Premium SKU (Global Reach) を構成して世界の任意の VNet から同じ ExpressRoute 回線に接続することを可能にします。

GCP は、相互接続を簡単に理解できるようにします。GCP Interconnect 上では、プライベート リソースにのみネイティブにアクセスすることができます。GCP パブリック リソース (クラウド ストレージなど) に接続する必要がある場合は、オンプレミス リソース向けにプライベート Google アクセスを構成できます。これには、GCP の SaaS オファリング (G Suite) は含まれません。G Suite に接続するには、パブリック インターネットを利用するか、IX を利用してピアリングを構成できます。VPC とリージョンが 1:1 でマッピングされた GCP Cloud Router を使用すると、ピアリング (または VLAN アタッチメント) は Cloud Router の上に構築されます。この機能とモデルは、AWS Direct Connect や、VIF を VGW 上に作成する場合に似ています。

ここまでお読みいただきありがとうございます。最後になりますが、Megaport では、このような 3 つの CSP すべて (および他の多くのプロバイダー) に接続するだけではく、トラフィックをオンプレミス インフラストラクチャに迂回中継する必要なく、プロバイダー間のクラウド間接続も可能にします。

お気軽に当社までお問い合わせください。クラウド導入過程、直面している課題、当社のソリューションについてのご要望をお聞かせください。