AWS、Microsoft Azure、Google Cloud 向けのプライベート SLA を理解する

- Cloud networking

- 2020年10月15日

確実な構築の決定を行うには、クラウド サービス プロバイダーの SLA を完全に理解する必要があります。

ビジネスの成功で鍵となるリソースにネットワーク接続を構築する際に最優先されるのは高可用性ソリューションです。クラウド構築は急速に拡大を続けることが予想されるため、CSP によって提供されるサービス水準合意 (SLA) を理解すると、構築の決定を導く上で役立ちます。

AWS (Direct Connect)、Microsoft Azure (ExpressRoute)、Google Cloud (Interconnect) の大手 CSP が SLA に対してそれぞれ異なるアプローチを取っていると、決定は容易ではありません。例えば、Microsoft では、各 ExpressRoute がプロビジョニングされる SLA をサポートする機能を提供していますが、Google および AWS では、接続を追加することで構築に SLA を組み込むオプションを提供しています。

大手 CSP 3 社がそれぞれどのように SLA に対処しているかを見ていきましょう。

Microsoft Azure ExpressRoute

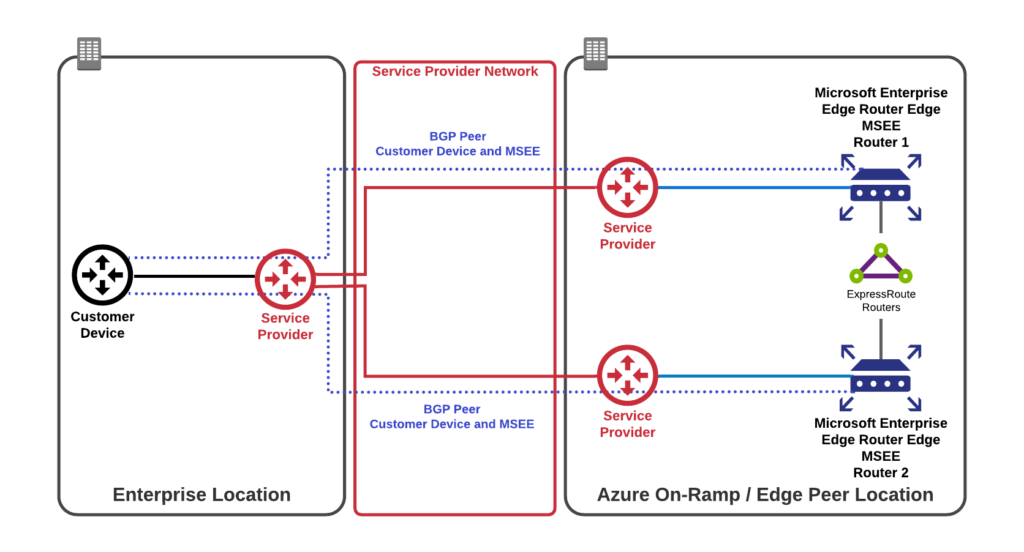

Microsoft は、ExpressRoute 構築ごとに 99.5% のアップタイム SLA を提供しています。Azure は、SLA を標準オファリングの一部として提供する唯一のクラウド プロバイダーです。1 つの ExpressRoute は、プロビジョニングされた ExpressRoute ピア ロケーションで 2 つの Microsoft Enterprise Edge (MSEE) ルーターに接続する機能を提供し、顧客は冗長レイヤー 2 (イーサネット) 接続を備えた冗長デバイスに接続できます。顧客は、SLA 要件を満たすために各 MSEE で BGP ピア (レイヤー 3) を設定する必要があります。両方のピアがアクティブであり、顧客はルーティングを制御できます。顧客は、1 つのピアをプロビジョニングすることもできますが、その場合、AzureSLA の対象にはなりません。

Microsoft SLA は Microsoft ネットワークに適用され、Azure エッジ/ピア ロケーション MSEE ルーターから Microsoft ネットワーク全体へ拡張されます。顧客は、1 台の顧客デバイスで接続/ピアの両方を終端したり、2 台の顧客デバイスで接続を分岐したりすることができます。各 MSEE で両方のピアが確立される限り、Microsoft SLA が適用されます。その他の ExpressRoute SLA の詳細については、ExpressRouteSLA を参照してください。

サンプル構成:

顧客デバイスが 1 台の場合の例:

顧客デバイスが 2 台の場合の例:

Google Cloud Interconnect

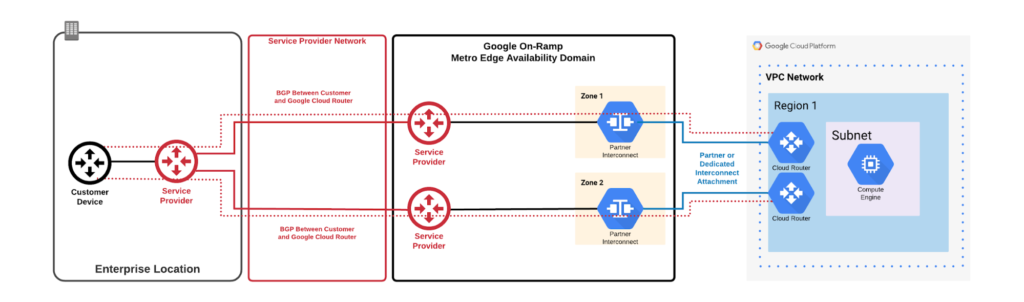

Google は、自社のプライベート接続オファリング経由で複数の SLA を提供します。顧客は、99.9% または 99.99% のアップタイム SLA 構成をプロビジョニングできます。これは、Dedicated および Partner Interconnect モデルによってサポートされます。SLA は、ExpressRoute 同様、標準オファリングではデフォルトで提供されません。SLA をサポートするためには、顧客は複数の GCP Interconnect をプロビジョニングする必要があります。詳細については、Google SLA を参照してください。

Google Cloud SLA 99.9%

Google で 99.9% SLA を受け取る場合、顧客は 2 つの VLAN (Interconnect) アタッチメントをプロビジョニングする必要があります。VLAN アタッチメントは、同じメトロ エッジ アベイラビリティー ドメイン内のゾーン 1 およびゾーン 2 を介して接続する必要があります (この記事の最後に記載されたサービス定義を参照してください)。同じ VPC および GCP リージョンで構築される顧客デバイスと Google Cloud Router との間で、顧客が BGP ピアリングを設定します。

Google Cloud 99.9% SLA の例:

以下に示すのは、顧客デバイスが 1 台の場合の例です。Azure 同様、顧客はそのネットワーク上で 1 台または 2 台のデバイス構築を選択できます。SLA は GCP ネットワークに適用されます。

Google Cloud SLA 99.99%

Google で 99.9% のアップタイム SLA を受け取る場合、Interconnect の顧客は 4 つの VLAN アタッチメントをプロビジョニングする必要があります。99.9% ソリューション同様、1 つのメトロ エッジ アベイラビリティー ドメイン内のゾーン 1 およびゾーン 2 から 1 セットの VLAN アタッチメントがプロビジョニングされます。99.99% ソリューションでは、2 つ目のメトロ エッジ アベイラビリティー ドメイン内のゾーン 1 およびゾーン 2 からさらに 2 つの VLAN アタッチメントをプロビジョニングする必要があります。Google Cloud Router も 4 つ必要で、リージョン 1 に 2 つ、2 つ目のリージョンに 2 つが構築されます。すべて同じ VPC で構築する必要があります。各リージョン内で Google Cloud Router 経由でルーティングするためには、Global Dynamic Routing を有効にする必要があります。

Google Cloud 99.9% SLA の例:

以下に示すのは、2 つのデータ センター内で顧客デバイスが 1 台の場合の例です。顧客は、そのネットワーク上で複数のデータ センターとルーティング デバイスに構築できます。SLA は GCP ネットワークに適用されます。

AWS Direct Connect

AWS は、Direct Connect SLA をサポートするための特別なオプション セットを提供します。AWS は、Microsoft や Google AWS とは異なり、SLA が Dedicated モデルでしかサポートされず、顧客は AWS への物理的な接続を所有します。AWS はパートナー モデル経由で SLA を提供しませんが、HA ソリューションの設定に関するガイダンスは提供されます。詳細については、「AWS Direct Connect Resiliency Recommendations (AWS Direct Connect の障害耐性に関する推奨事項)」を参照してください。

AWS SLA 99.9%

AWS Direct Connect 99.9% アップタイム SLA をサポートするには、顧客は 2 箇所以上の Direct Connect ロケーションの専用接続で仮想インターフェイスをプロビジョニングする必要があります。一方の接続は、顧客のワークロードが配置されているリージョンに関連付けられた Direct Connect ロケーションで完了しなければなりません。エンタープライズ サポート プランも契約している必要があります(注:エンタープライズ サポート プランの最低料金は、月額 $15,000 です。詳細については、「エンタープライズ サポート コスト」を参照してください。

プライベート エンドポイントの場合、ワークロードは 2 つ以上のアベイラビリティー ゾーンでプロビジョニングする必要もあります。

AWS SLA 99.99%

99.99% SLA は、すべての 99.9% SLA 要素を取り入れていますが、追加要件がいくつか加わります。具体的には、2 つの仮想インターフェイスおよび Direct Connect が追加されています。2 箇所以上の Direct Connect ロケーションが必要です。顧客が 1 箇所のロケーションで 2 つの接続を持つ場合、それぞれが固有の AWS エンドポイント (ルーター) に接続されていることを確認する必要があります。また、顧客は、AWS エンタープライズ サポートと、含まれるリソース ID (サービス クレジットの適格条件となる最小構成要件を満たす) のリストを提供するために、AWS ソリューション アーキテクトに相談する必要もあります。AWS SLA ガイダンスについては、「AWS Direct Connect Service Level Agreement (AWS Direct Connect サービス内容合意書)」を参照してください。

HA および SLA に裏付けられたプライベート CSP 接続をサポートするソリューションの構築は困難な場合があります。この過程において、Megaport のスペシャリストがお客様の案内役を務めます。当社の Software Defined Network (SDN) は、CSP が推奨する HA および SLA ソリューションをサポートするように設計されており、接続の構築に伴う複雑な作業を排除します。Megaport に関する詳細とガイダンスについては、Megaport のウェブサイトを参照してください。

サービス定義:

VLAN アタッチメント: 相互接続アタッチメントとも呼ばれます。VLAN アタッチメントは、顧客のオンプレミス ネットワークとその VPC ネットワーク内の 1 つのリージョンを結ぶ論理的な接続です。

Cloud Router: Cloud Router は、Border Gateway Protocol (BGP) を使用して、顧客の VPC ネットワークとそのオンプレミス ネットワークとの間で経路を動的に交換します。VLAN アタッチメントを作成するにあたっては、接続先の VPC ネットワーク内で Cloud Router を作成するか、または既存の Cloud Router を使用する必要があります。次に、アタッチメントをその Cloud Router に関連付けます。Cloud Router が、顧客のオンプレミス (ピア) ルーターに接続する BGP セッションを作成します。

大都市圏: 大都市圏 (メトロ) は、コロケーション施設が配置されている都市です。

アベイラビリティー ドメイン: 各大都市圏には、エッジ アベイラビリティー ドメインという 2 つのゾーンが含まれます。これらのドメインは、定期メンテナンス中に分離性を提供します。つまり、同じメトロ内の 2 つのドメインがメンテナンスのために同時にダウンすることはありません。この分離性は、冗長化を構築する際に重要です。

. . .