AWS VGW / DGW / TGW の比較

- Cloud networking , Partners

- 2022年4月20日

3 つの AWS ネットワーク ゲートウェイを比較し、お客様のビジネスに最適なオプションの選択をお手伝いします。

トランジット ゲートウェイ (TGW)

このようなオプションの中から、自社のユース ケースに合ったものを探すのは難しい場合があります。このブログ記事では、どのソリューションがビジネスに適しているかを簡単に判断できるように、各サービスについて詳しく説明します。

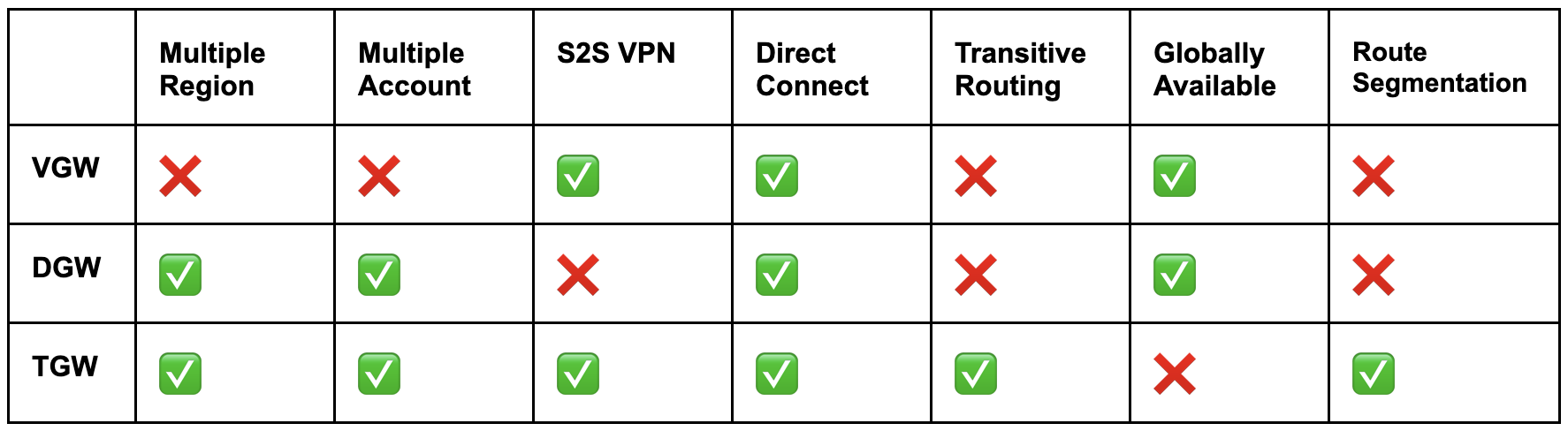

まず、サービスごとに提供する機能に特徴があるため、ワークロードの要件を考慮することをお勧めします。以下の表に概要を示します。

ここでは、各サービスに固有の利点を分類し、AWS ネットワーク ゲートウェイがのように変化してきたかを考察します。

仮想プライベート ゲートウェイ (VGW)

VGW の登場により、同じリージョン内の同じアカウントで複数の VPC がDirect Connect を共有できるようになりました。それ以前は、VPC ごとに Direct Connect プライベート仮想インターフェイス (VIF) を 1:1 で関連付ける必要があり、コストや管理費の面から上手く拡張できませんでした。 VGW は、両方の VPC が同じリージョン内の同一アカウントにある限り、各 VPC 用の新規 Direct Connect 回線に要する経費を削減するソリューションになりました。この構成は、Direct Connect または サイトツーサイト VPN で使用できます。

ユース ケース:

同じリージョン内の複数の VPC が同じ Direct Connect を共有する。

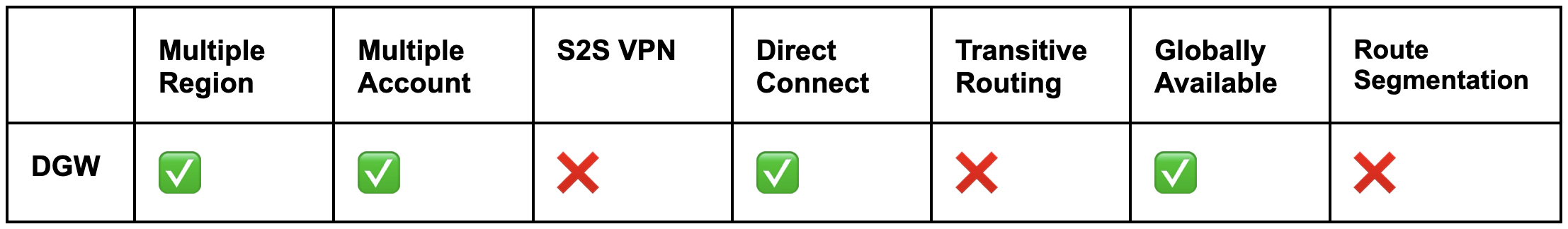

Direct Connect ゲートウェイ (DGW)

DGW は、VGW 機能をベースに構築され、あるリージョン内の VPC を別のリージョン内の Direct Connect に接続する機能を追加します。CIDR アドレスは重複できません。また、トラフィックは VPC-A から Direct Connect ゲートウェイおよび VPC-B へはルーティングされません。トラフィックのルーティングは、必ず VPC-A —> Direct Connect —-> データ センター ルーター —-> Direct Connect —> VPC-B の順になります。

ユース ケース:

複数の VPC が同じ Direct Connect を共有する複数のリージョンにまたがる。

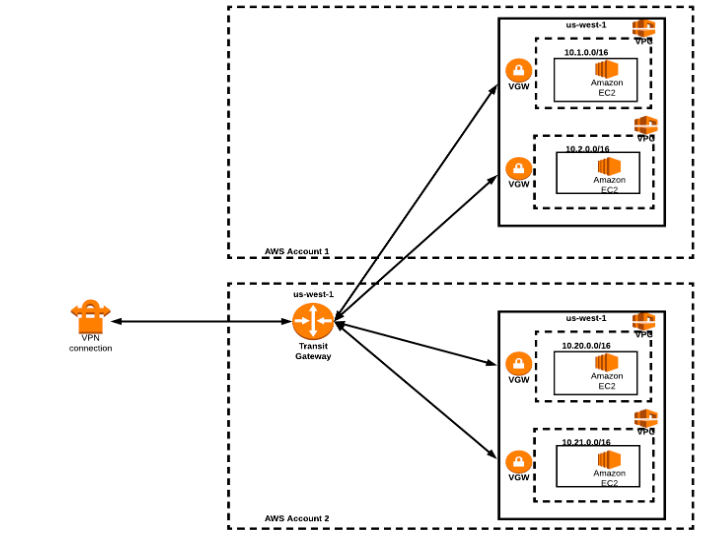

トランジット ゲートウェイ (TGW)

トランジット ゲートウェイは、AWS の以前のオファリングに比べ拡張されたルーティング サービスを提供します。トランジット ゲートウェイの初期リリースでは Direct Connect をサポートしていなかったため、サイトツーサイト VPN が必要でしたが、このような制限は適用されなくなりました。ただし、各 VPN セッションのスループットは今でも 1.25Gbps に制限されています。この制限を超えて拡張する場合、望ましい総帯域幅に到達するには複数の VPN 接続を追加し、すべての VPN 接続全体でマルチパス トラフィックに ECMP を活用する必要があります。ECMP を使えば、1.25 Gbps を超える拡張が可能です。

TGW と AWS Resource Access Manager を併用すると、1 つのトランジット ゲートウェイを複数の AWS アカウントにまたがって使用できます。TGW はリージョン間ピアリングもサポートするようになりました。複数の経路テーブルを追加すると、CIDR の重複も可能になります。TGW で複数の経路テーブルを活用できることで VRF (Virtual Routing and Forwarding) のような機能がもたらされ、ルーティング ドメインを分離してトラフィックをセグメント化することができます。TGW の大きな利点は、VGW や DGW で見られたように、VPN 上でデータをオンプレミス ルーターまで U ターンさせて AWS に戻す必要なく、VPC 間でルーティングできることです。サポートされるリージョンのリストは、「AWS のよくある質問 (FAQ)」ページを参照してください。

ユース ケース:

同じリージョン内の複数の VPC が同じ Direct Connect を共有する異なる AWS アカウントにまたがる。

AWS と Megaport

Megaport のソフトウェア定義ネットワーク (SDN) を使用することで、AWS 接続を効率化し、オンデマンド プロビジョニング、セキュリティ強化、ネットワーク パフォーマンスの向上を実現することができます。

Megaport のソフトウェア定義ネットワーク (SDN) を使用する際には、 Megaport Cloud Router (MCR) を使って AWS インスタンスを他のクラウド プロバイダーに接続し、 Megaport Virtual Edge (MVE) 上で SD-WAN 統合パートナーの 1 つとブランチからクラウドへの AWS 接続も実現できます。

Megaport のソフトウェア定義ネットワークを利用した AWS サービスへの接続や、お客様のビジネスに適したネットワーク アーキテクチャの設計に関する詳細については、こちらから当社のチームにお問い合わせください。