Q-in-Q に関するよくある質問: パート 1

- 2016年9月13日

この 2 回に分かれたブログ シリーズでは、VLAN 二重タギングに関する基礎を扱います。VLAN タギングは Q-in-Q とも呼ばれ、IEEE の定義による正式名称は 802.1ad です。

VLAN タギングとは何ですか?

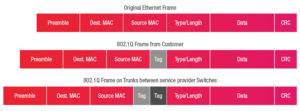

ネットワーク スイッチには 2 種類のポートがあります。 ほとんどのベンダーは、「トランク ポート」や「アクセス ポート」などの用語を使って区別しています。 アクセス ポートは、1 つの VLAN ID が伝送されるポートで、トランク ポートは複数の VLAN 専用トラフィックを伝送します。 トランク ポートでは、どのトラフィックがどの VLAN ID 内に送信されるかを決定するためのポリシーが必要です。 そこで、VLAN タギング 802.1q を定義する技術規格が開発されました。この規格の VLAN タグには、VLAN ID や、802.1q 規格によって指定されるその他の情報などが含まれています。**802.1q (シングル タグ付き VLAN フレーム) の技術概要はどのようなものですか?**トランク ポートを介して伝送される VLAN に属するイーサネット フレーム (物理層通信伝送装置) には、802.1q ヘッダーが追加されます。 下の図を参照してください。

**Q-in-Q とは何ですか?**Q-in-Q (正式な定義では 802.1ad) は、レイヤー 2 ネットワークを処理する際に柔軟性のある追加レイヤーを提供するために、802.1q (VLAN タギング) に基づいて開発されました。 元々は、ネットワーク サービス プロバイダー (NSP) がトランク ポート機能を柔軟に処理できるように設計されたものですが、同じ VLAN を再利用したいと考える複数の顧客の接続にも対応しています。Q-in-Q トンネリングを利用すると、NSP は、顧客から送受信される既にタグ付けされたトラフィックに別の VLAN タグを追加することで、すべての VLAN トラフィックを 1 つの VLAN に統合できます。追加のタグにより、NSP は異なる顧客のトラフィックを特定して分離することができます。これら 2 つのタグは、イーサネット フレーム内で「内部タグ」および「外部タグ」と呼ばれることがあります。 「内部タグ」には、NSP の顧客のトラフィックに属する VLAN 情報が含まれます。 「外部タグ」には、NSP の VLAN ネットワークに関連する情報が含まれます。元々、Q-in-Q/802.1ad は、NSP が顧客に対して透過的に追加/削除 (いわゆる外部タグの「プッシュ」と「ポップ」) を行うために設計されましたが、1 つの VXC 上でさまざまな VLAN を伝送するために日常的に利用されています。これにより、例えば、Megaport を利用しているパートナーが複数の顧客ネットワークの代理でトラフィックを集約できるようになり、同じアグリケーターを使用している他の顧客が同様のグループの VLAN ID を使用する場合でも、2 つのネットワーク ロケーション間で単一の VXC として透過的に伝送することができます。Q-in-Q フレーム方式 (802.1ad) とは何ですか?

ライトグレーのタグ = 外部タグ ダークグレーのタグ = 内部タグ **内部タグと外部タグはどのようにして区別できますか?それは重要ですか?**ご想像のとおり、二重になったタグは分離する必要があります。規格の素晴らしい点に関しては耳にしたことがあるかもしれませんが、いくつかありますので、ご自分に合ったものをお選びください!802.1ad 規格に準拠して異なるタグを区別するため、内部タグは一般的に EtherType 0x8100 を、外部タグは 0x88a8 を使用しますが、Cisco の Q-in-Q 定義では、内部タグと外部タグの EtherTypes は両方とも 0x8100 です。Megaport の二重タグ フレーム仕様では、内部タグと外部タグは 0x8100 である点にご注意ください。この二重タグの VLAN コンセプトは、Microsoft ExpressRoute プロダクトのようなクラウド コンピューティング リソースへの直接接続にもよく使われます。 この具体的な例では、「内部タグ」 (C タグ) は Microsoft 顧客の複数の VLAN (Azure プライベート、Azure パブリック、Microsoft ピアリング) に属し、「外部タグ」 (サービス プロバイダー タグまたは S タグ) は、その顧客の Megaport で設定するよう要求される Megaport 顧客の A エンド VLAN に属します。このシリーズのパート 2 では、このコンセプトを Microsoft ExpressRoute に適用し、Azure プライマリ/セカンダリ ルーター プレゼンテーションへの冗長接続を構成する方法についてさらに掘り下げます。パート 2 を読むにはこちらをクリックしてください。