Como conectar seus ambientes AWS e Microsoft Azure: um guia completo

- Cloud networking , Partners

- 14 de outubro de 2024

Explicamos por que você deveria conectar os dois principais provedores de nuvem, quais opções estão disponíveis, e qual delas é a mais adequada para o seu negócio.

Arquiteturas híbridas e multinuvem têm se tornado comuns em departamentos de TI buscando mais confiabilidade, segurança, e eficiência de custo em suas redes, para otimizar a performance de suas aplicações.

Conforme mais e mais cargas de trabalho empresariais migram para a nuvem, é natural que as organizações busquem maneiras de conectar o Amazon Web Services (AWS) e a Microsoft Azure, dois dos principais hyperscalers, para fortalecer suas redes e garantir a menor latência possível em suas tarefas.

Por que eu deveria conectar minhas nuvens? Benefícios e casos de uso

Por si só, ter diversos provedores de nuvem não é o suficiente para fortalecer suas redes. E numa era de trabalho remoto, ciberataques frequentes, e clientes impacientes, nunca foi mais importante otimizar seus recursos de nuvem. A maneira mais simples (e melhor) é interconectar suas nuvens privadamente – em outras palavras, adotar roteamento nuvem-a-nuvem.

Interconectar sua suíte de nuvem traz uma série de vantagens e novos casos de uso: mitiga riscos ao introduzir redundância de dados e medidas de recuperação de desastres, melhora a performance da rede, reduz a latência e o número de hops (ao diminuir a distância que os dados precisam transcorrer, criando caminhos diretos entre as nuvens), e permite que você tenha mais flexibilidade e escolha “o melhor de cada mundo”. E tudo isso pode melhorar a reputação do seu negócio junto aos clientes.

Falamos mais sobre isso no artigo: Three Reasons You Should Interconnect Your Clouds.

Nuvem-a-nuvem: um jeito evoluído de pensar o multinuvem

O Cross-cloud é uma maneira nova de pensar sobre infraestrutura multinuvem e um caso especialmente interessante para conectar seus ambientes de nuvem. Em específico, refere-se a usar diversas plataformas ou serviços de nuvem (neste caso, a AWS e a Azure), para executar uma única aplicação ou carga de trabalho, reduzindo o overhead. Isso é diferente do multinuvem, que refere-se simplesmente a usar diversas nuvens.

Como explica Dave Wolpert, da VMWare, “Com o cross-cloud, o desenvolvimento de aplicações ganha uma vida nova. Provedores de SaaS podem criar aplicações em cima de uma plataforma de dados em nuvem e, por natureza, acessar e usar os dados de qualquer nuvem pública”.

Isso resolve dois problemas: a propriedade dos dados e o tempo até o lançamento. Essas soluções trazem mais liberdade e flexibilidade entre essas duas nuvens. Trata-se de um framework relativamente novo que ainda está evoluindo, e cujos principais players seguirão a desenvolver suas capacidades, mas já é uma grande meta estratégica para se ter em mente após conectar suas nuvens e determinar as principais aplicações e produtos SaaS de que o seu negócio e suas filiais precisam para funcionar com qualidade.

Voltando ao assunto principal: Digamos que você é como um de nossos clientes, uma empresa global de varejo que hospeda sua presença de e-commerce na AWS e na Azure, atualmente lan’’cando aplicações espelhadas nas duas nuvens.

Para cumprir sua política de segurança, você faz o backhaul de parte do seu tráfego para o data center onde aquela política é aplicada – mas nem todo o seu tráfego precisa estar sujeito à política de segurança. Para economizar recursos de rede no data center, é melhor manter o tráfego restante na borda de cada nuvem, reduzindo a latência entre a AWS e a Azure.

Nese caso, há três maneiras de conectar um ambiente AWS a um da Microsoft Azure, cada um com seus prós e contras. Um deles, o túnel VPN, é de longe o mais comum, mas como você já deve ter adivinhado se você lê nosso blog com frequência, acreditamos que ele não é o melhor.

Como conectar seus ambientes de nuvem AWS e Azure

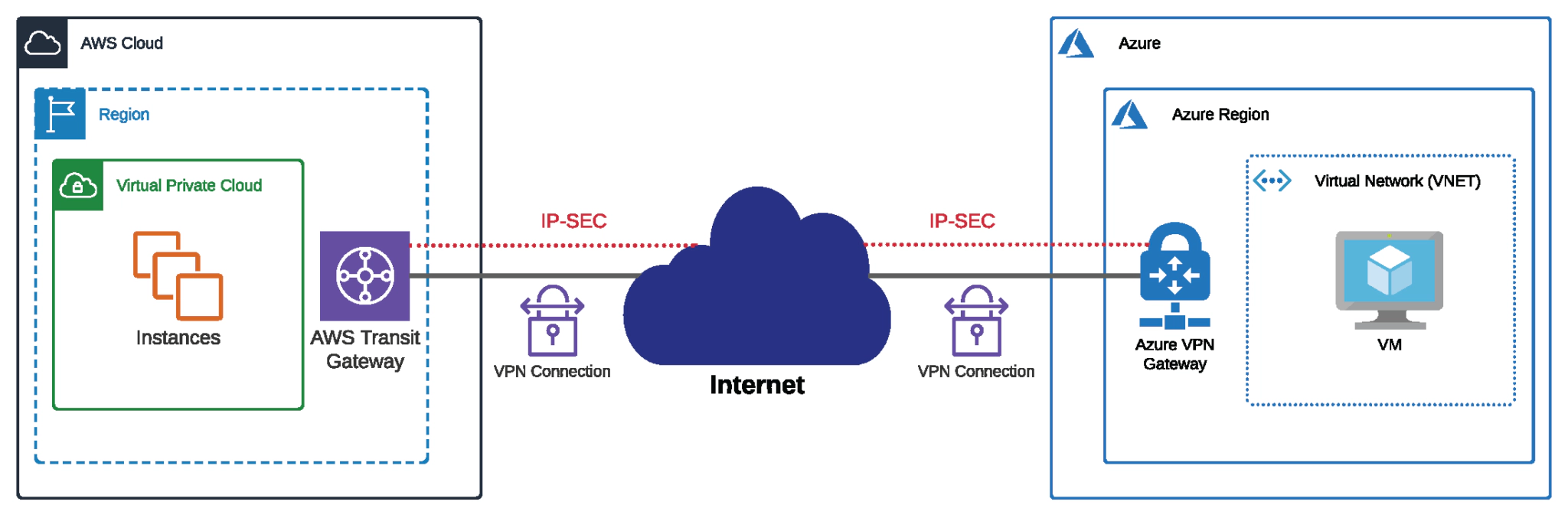

1. Criar túneis VPN

Há diversos recursos na internet sobre como criar um túnel de VPN por uma conexão de internet pública entre a AWS e a Microsoft Azure. Já é um método experimentado e tradicional de se conectar entre nuvens, mas traz consigo diversas desvantagens:

- Throughput limitado. Para cargas mais intensas em computação, você precisará criar inúmeris túneis para suportar a taxa de transferência de que voc6e precisa, e você provavelmente passará bastante tempo gerenciando o roteamento ECMP (Equal-Cost Multi-Path) ou balanceando as cargas.

- O roteamento é imprevisível pela internet pública.

- Sempre há o risco de comprometimento da segurança devido ao sequestro de rotas do protocolo Border Gateway Protocol (BGP).

- Taxas de saída de dados de nuvem pela internet são aplicadas por GB pelos provedores de nuvem. Elas podem se tornar proibitivamente caras e engolir rapidamente parcelas significativas do seu orçamento de nuvem.

Embora usar túneis de VPN possa ser uma solução mais acessível e simples para empresas realizando atividades diretas e de baixo risco na nuvem, não é recomendado para trabalhos mais intensivos em largura de banda, ou para negócios que lidam com dados sensíveis que poderiam ser comprometidos – em especial nos setores de finanças ou governo.

2. Criar linhas privadas

A segunda maneira de conectar seus ambientes AWS e Azure é criar linhas privadas para os dois hyperscalers comprando circuitos dedicados do seu provedor de telecomunicações. Esses circuitos oferecem uma conexão privada aos provedores de nuvem, com tráfego que não é roteado pelo ambiente imprevisível e vulnerável da internet pública.

Mas também há desvantagens nesse caso. Primeiro, é mais caro, já que envolve contratos de longa duração. A sua operadora provavelmente tentará te prender a contratos de 18 a 24 meses para os circuitos dedicados, com janelas de instalação de 45 a 90 dias. Por isso, se o que você busca é aumentar a sua capacidade de largura de banda, pode levar meses. E se você precisar diminuir a capacidade, terá que conviver com circuitos inúteis por causa dos contratos.

No fim, criar linhas privadas talvez seja a opção mais custosa para conectar-se entre a AWS e a Microsoft Azure.

A latência ainda é um problema devido ao tráfego de backhaul. Mesmo com circuitos privados para cada nuvem, você ainda precisará fazer o backhaul do tráfego para o seu data center ou equipamento de roteamento local. Em outras palavras, se você quiser que as cargas de trabalho de cada ambiente troquem informações, seus dados ainda precisarão sair da AWS através da sua conexão privada de volta para o seu ambiente on-premises ou de colocation, para então voltar pela sua outra conexão privada até o seu ambiente da Azure.

Consequentemente, a latência seguirá sendo um problema mesmo se os seus circuitos privados para a AWS e a Microsoft Azure oferecerem mais confiabilidade que um túnel de VPN. Mesmo com suas próprias conexões privadas aos hyperscalers, você seguirá precisando de infraestrutura local, ou de uma presença considerável de colocation. E isso, claro, implica mais capex para contabilizar no orçamento anual.

No entanto, há vantagens envolvidas nessa abordagem, como mais segurança e performance de rede mais ágil se comparada ao envio de dados pela internet pública, além de uma gestão simplificada dos recursos.

3. Criar conectividade privada com um roteador virtual

Embora a maneira mais comum de conectar cargas de trabalho a ambientes de nuvem distintos seja usando um túnel de VPN, uma maneira que está se tornando cada vez mais comum é criar conectividade privada com um roteador virtual, como o Megaport Cloud Router (MCR). Eles fornecem conectividade privada, bem como a segurança, confiabilidade e redução de custos associados a não precisar enviar dados pela internet pública. Além disso, eles evitam que você tenha que lidar com:

- Fazer hairpinning do seu próprio tráfego de volta ao seu ambiente local

- Assinar contratos de longo prazo com a sua operadora de telecomunicações

- Adicionar equipamento extra para melhorar a conectividade

- Pagar taxas elevadas de transferência de dados da AWS e da Azure pela saída de dados indo pela internet.

Se você quiser escalar sua largura de banda, é possível fazê-lo com poucos cliques usando a Rede como Serviço (NaaS) global sob demanda da Megaport, ou você pode até automatizar mudanças à sua capacidade por meio da nossa API.

O MCR é configurado no local físico onde estão as bordas da AWS e da Azure. Em alguns casos, o MCR e ambos os provedores de serviços de nuvem estão disponíveis no mesmo data center.

Digamos, novamente, que você é um dos nossos clientes – aquela marca global de varejo. A sua loja de e-commerce está hospedada no AWS US-East (Norte da Virgínia) com aplicações no US-East com a Azure. Você deseja rotear diretamente entre as duas nuvens mas, ao mesmo tempo, manter a habilidade de gerenciar um peer primário e secundário de volta ao seu data center na região de Washington DC para gerenciar sua política de segurança.

O MCR simplifica esse roteamento de tráfego de volta para o data center para a verificação de segurança; você poderá manter um único peer entre o seu data center e o MCR. Conforme links a nuvem adicionais forem acrescentados, peers adicionais não serão necessários no data center já que você pode gerenciá-los com facilidade nos seus MCRs.

Além disso, a latência entre os dois ambientes de nuvem, conectada privadamente por meio do nosso roteador virtual, é só de cerca de três a quatro milésimos de segundo (ida e volta). Essa latência de menor caminho entre a AWS e a Azure, possibilitada pela conexão direta do MCR, otimiza a performance das aplicações.

Usar um roteador virtual como o MCR é a melhor maneira de garantir tranquilidade ao conectar cargas de trabalho de nuvens diferentes, como entre AWS e Azure. É privado e protegido, alavanca a performance (o que se traduz em menos interrupções para você e seus clientes) e pode reduzir custos ao aproximar suas nuvens e aplicações de você e umas às outras.

Como contectar o AWS Direct Connect e o Azure ExpressRoute

Você sabia que ainda pode dar um passo além e conectar as conexões dedicadas privadas de cada provedor, o Direct Connect da AWS e o ExpressRoute da Azure, uma à outra?

O que é uma conexão dedicada privada, e como elas funcionam?

Uma conexão dedicada é uma conexão privada criada pelo provedor de serviços de nuvem (CSP) para conectar a rede de um único cliente à sua nuvem. Tanto o Direct Connect quanto o ExpressRoute permitem que clientes conectem-se aos seus trabalhos na nuvem por uma conexão privada que não é compartilhada com quaisquer outros fornecedores ou clientes. Isso oferece um caminho para dados críticos do negócio que não passa pela internet pública, trazendo diversos benefícios: segurança, economia, mais visibilidade e controle, e performance estável.

O AWS Direct Connect é “o caminho mais curto para seus recursos da AWS.” Com ele, seu tráfego de rede permanece na rede global da AWS e portanto nunca toca na internet pública, diminuindo as chances de gargalos ou latência elevada. O Azure ExpressRoute é semelhante e permite que você crie conexões privadas entre data centers da Azure e os seus próprios data centers, ou infraestrutura on-premise.

Conectar-se via ExpressRoute pode ser útil para empresas que dependem muito da nuvem da Microsoft para seus serviços, como virtual compute, serviços de base de dados, ou armazenamento em nuvem; o mesmo vale para produtos de nuvem da AWS.

Tanto o Direct Connect quanto o ExpressRoute permitem que você transfira dados para suas nuvens sem cobrança, mas dados que estejam saindo (egress) são cobrados por gigabyte, com preçoes variando conforme região e destino (veja nosso explicativo dos preços do ExpressRoute para mais informações). As velocidades de conectividade oferecidas também são semelhantes, indo de 50Mbps a 100Gbps. Os dois provedores exigem roteamento em camada 3 com eBGP para compartilhar refixos de rota.

Por que eu deveria conectar o Direct Connect e o ExpressRoute?

Há uma série de casos de uso cotidiano para conectar os dois caminhos de conectividade em nuvem dedivada. Isso quer dizer que o ExpressRoute de um cliente pode se comuncar diretamente com o seu caminho do Direct Connect, em vez de só conectar suas nuvens AWS e Azure inteiras. Esses casos incluem:

- Migração de dados: Grandes migrações de dados podem ser mais custo-efetivas e previsíveis por meio de conectividade privada. Ao conectar os dois, migrações massivas de dados entre suas nuvens AWS e Azure se tornam mais rápidas e confiáveis.

- Cargas de trabalho multinuvem: Conectar tanto o seu caminho AWS quando o da Azure pode permitir que sua empresa use “o melhor de cada mundo” quanto a opções de produto e de preço em cada nuvem. O multinuvem também garante backup dos seus dados críticos, em caso de desastres. Saiba mais sobre conectividade multinuvem com o nosso guia completo.

- Integração de TI simplificada: Isso permite que você integre sua rede sem precisar migrar seus trabalhos de nuvem totalmente. É particularmente útil para fusões de redes.

Há três maneiras recomendadas para conectar suas cargas de trabalho do Direct Connect e do ExpressRoute para melhorar performance e compatibilidade:

- Usando o seu data center.

- Função de Rede Virtual (VNF).

- Multiprotocol Label Switching (MPLS) de VPN de IP privado da operadora.

Cada um desses métodos pode ser benéfico para a sua empresa, dependendo de como você pretende construir sua rede multinuvem.

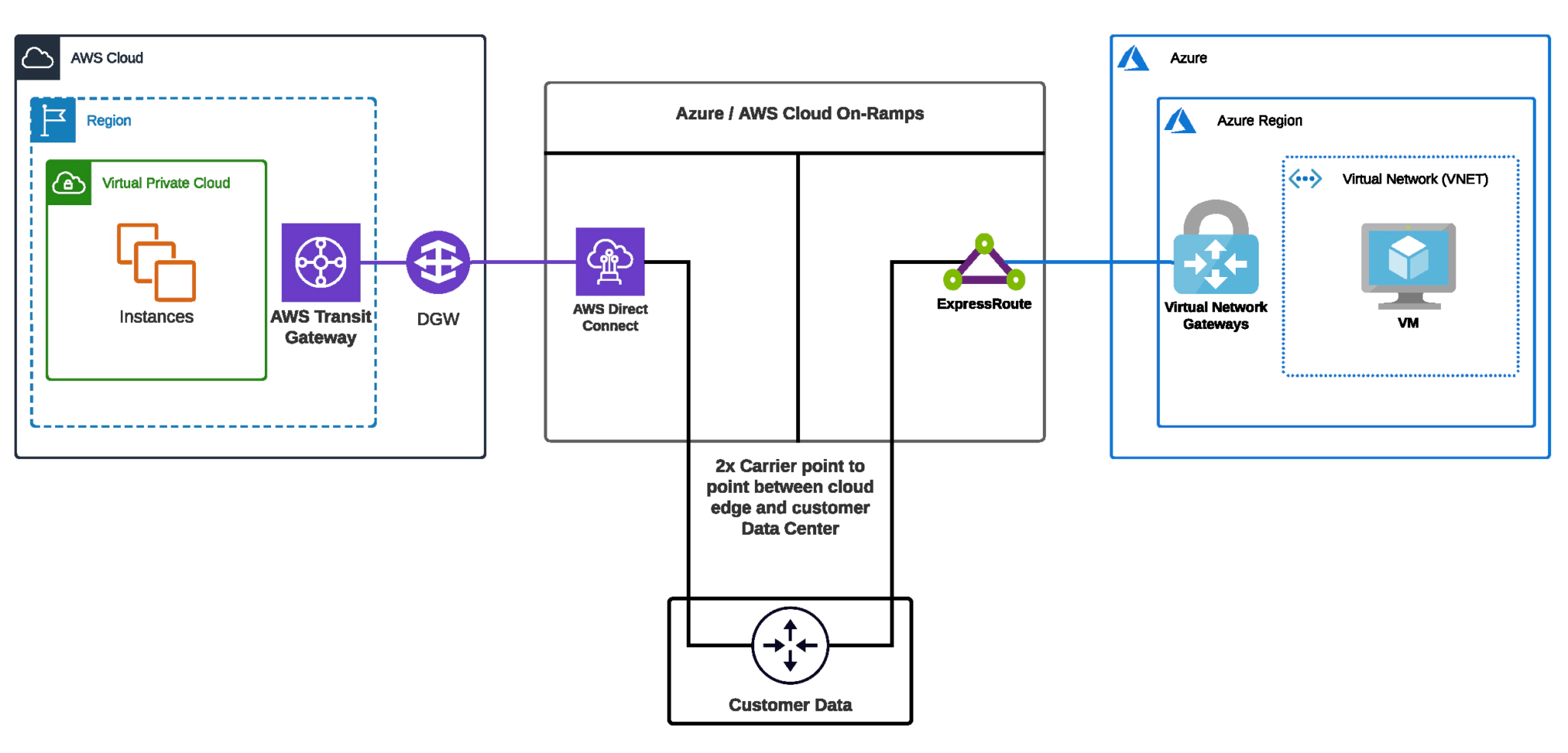

1. Usando o seu data center

Ao utilizar um dos seus data centers existentes e estabelecer dois circuitos ponto-a-ponto de um provedor de serviços de rede (um para o AWS Direct Connect e o segundo para o Azure ExpressRoute), você pode efetivamente conectar ambas as suas cargas de trabalho. Estabeleça uma conexão criando uma terminação em um endpoint de camada 3 novo ou já existente e use o seu data ceter como o centro multinuvem híbrido entre a AWS e a Azure.

O diagrama abaixo mostra como essa arquitetura funcionaria. Uma vez completo, você deverá estabelecer um caminho privado de dados entre a AWS e a Azure pelo seu data center. Os locais Direct Connect e ExpressRoute mostrados serão escolhidos com base na região do provedor de nuvem e no local do data center (que costumam ser iguais para os dois provedores de nuvem, mas também podem ser locais diferentes).

Vantagens

- Mais controle e customização: configure a sua migração de dados e selecione com cuidado quais dados vão para cada lugar.

- Expandir serviços existentes: Com este método, você pode aproveitar o seu stack de segurança existente, bem como as ferramentas e hardware de redes com os quais você já está familizado para estabelecer conectividade.

- Nenhuma solução nova: Não haverá nada de novo para aprender ou integrar à sua estratégia de rede.

Desvantagens

- Custos mais altos: Manter um data center exige custos continuados de manutenção especializada, aluguel, e mais.

- Tempo para implementar: Com frequência, isso exigirá que um provedor de serviços entregue loops lovais ao seu data center, o que pode vir com acordos e custos mensais elevados. Esses novos serviços costumam levar semanas para implementar.

- Possível gargalo de largura de banda: Se você estiver usando sua infraestrutura de rede existente, será melhor garantir que você tem a capacidade para atingir os requisitos de throughput. A latência também pode ser um problema se o seu data center não estiver na mesma área geográfica que os locais do ExpressRoute e do Direct Connect.

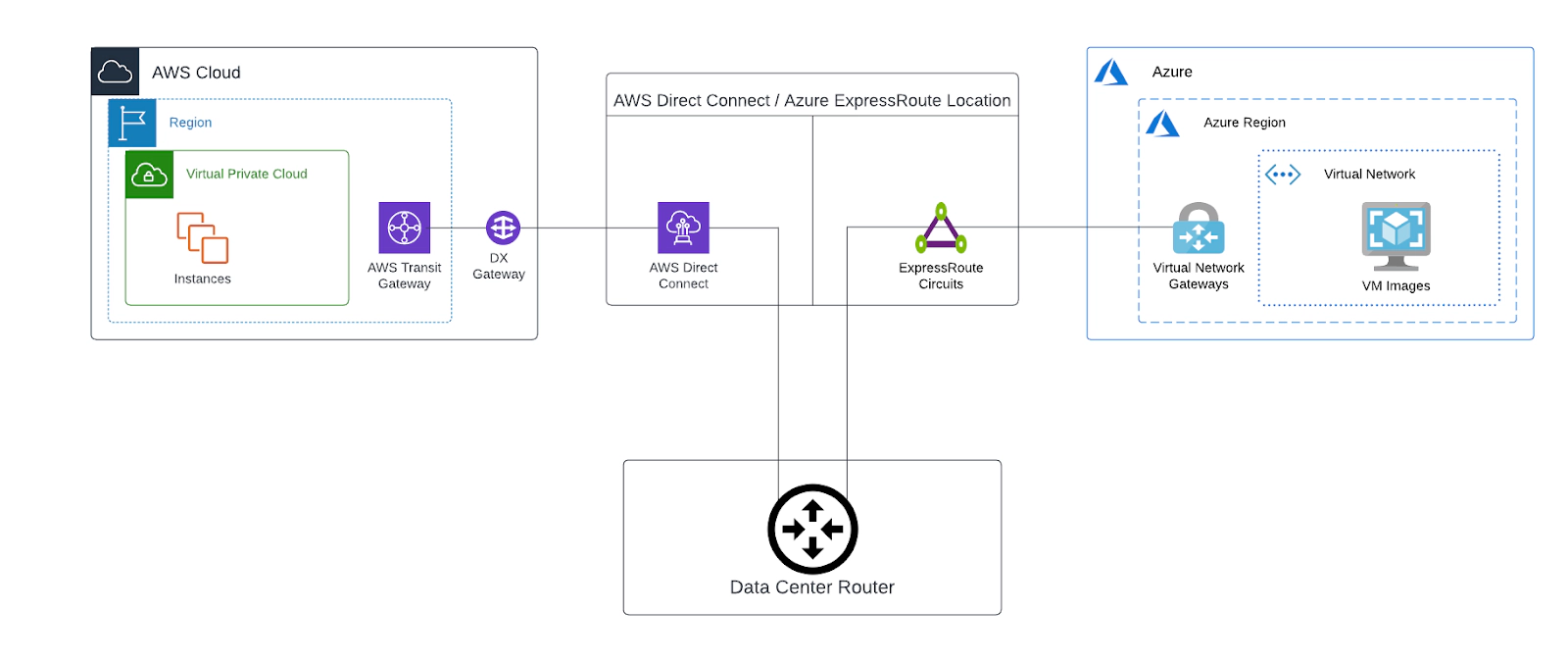

2. Função de Rede Virtual (VNF)

Este dispositivo de rede virtual pode se tornar o seu endpoint de camada 3 para trocar tráfego entre a AWS e a Azure. Provedores de Rede como Serviço (NaaS) como a Megaport oferecem soluções em nuvem que permitem que você conecte suas conexões dedicadas com facilidade. Embora os produtos possam variar, você em geral pode pedir uma solução pré-construída que inclui o licenciamento e a funcionalidade da rota.

Uma coisa que deve ser considerada é se o provedor de NaaS também é parceiro do Direct Connect e do ExpressRoute. Isso será importante já que permitirá que você construa os cross connects virtuais (VXCs) do seu VNF aos respectivos provedores de nuvem com mais facilidade. A solução VNF lhe dá a flexibilidade de lançar um roteador simples entre os dois CSPs, criar uma firewall para implementar as políticas de segurança, ou integrar totalmente com solução SD-WAN que você já está usando.

No diagrama abaixo, a instância do roteador está mais próxima da nuvem em comparação com a solução de dados. O caminho de dados entre a Azure e a AWS em geral atravessará menos distância física. O BGP terminará entre os provedores de nuvem e a instância VNF estabelecendo os caminhos de dados entre as duas nuvens. A Megaport oferece duas soluções VNF: Megaport Cloud Router (MCR), e Megaport Virtual Edge (MVE).

Vantagens

- Tempo para lançar: Você pode lançar essas soluções usando a interface de portal ou API do seu provedor de NaaS, geralmente em questão de minutos. Depois do seu roteador virtual estar funcionando, lançar VXCs ao ExpressRoute e o Direct Connect se torna muito simples.

- Custos menores: Ao evitar hairpinning no data center, você reduz a quantidade de dados que saem da AWS e da Azure, reduzindo com isso as taxas de saída. No nosso blog, compartilhamos outras maneiras de reduzir suas taxas de saída da Azure.

- Maior performance de rede: Ao lançar seu dispositivo virtual de rede próximo da região de trabalho da nuvem, você poderá ter maior performance de rede graças à latência reduzida e menos jitter.

- Termos flexíveis de acordo: Usando uma solução VNF, Você pode escalar e reduzir seus roteadores conforme necessário, em vez de assinar contratos de longo prazo para circuitos MPLS fornecidos pela operadora.

Desvantagens

- Menos customizável: Soluções pré-prontas terão um conjunto específico de recursos que pode ser ou não ser correto para você. Por isso, é importante garantir que os recurso de que você precisa estarão disponíveis. Verifique também o fornecedor de SD-WAN ou firewall que você pretente usar para garantir que ele trabalha com aquele provedor de NaaS.

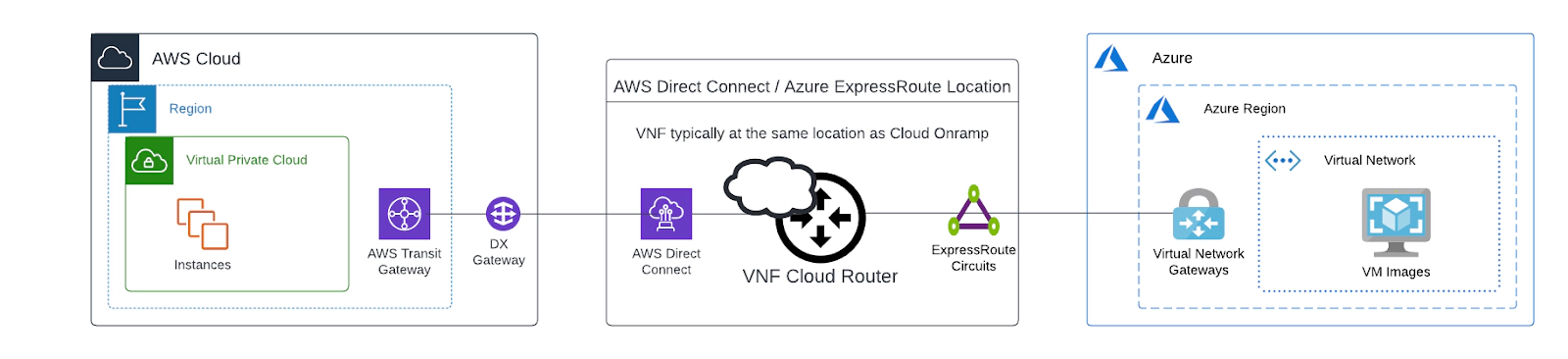

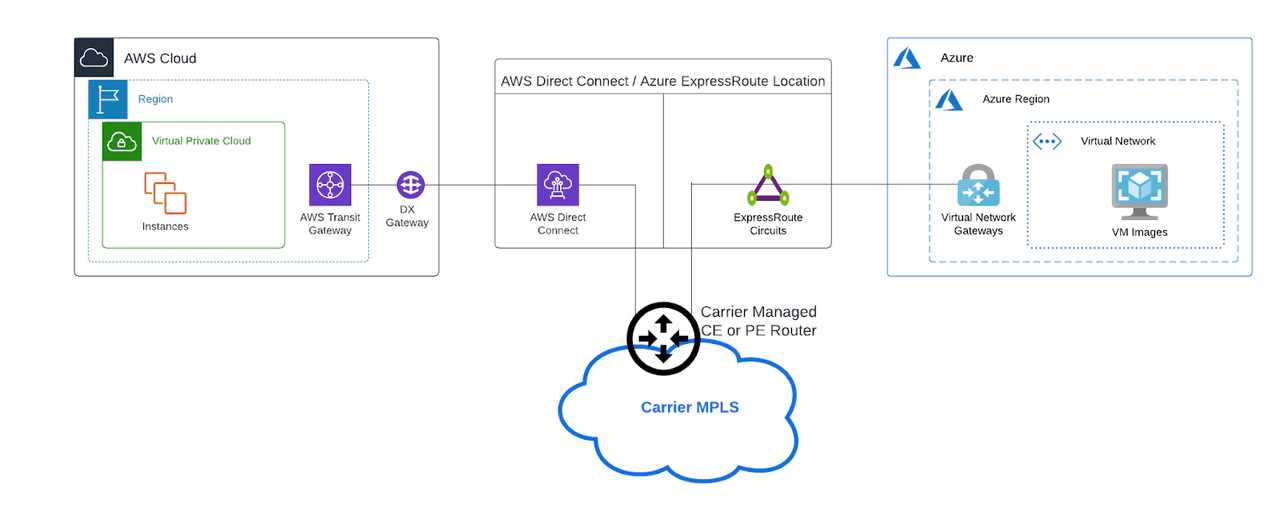

3. VPN de IP privado da operadora.

Como algumas operadoras são também parceiras daAWS e da Azure partners, elas também podem oferecer conectividade a partir de suas soluções de VPNs de IP privadas (Private IP-VPN - Internet Protocol Virtual Private Network). As IP-VPNs usam a tecnologia de Multiprotocol Label Switching (MPLS) para evitar conectar-se por gateways públicos.

Essa tecnologia traz vantagens semelhantes às de outras soluções privadas, incluindo segurança fortalecida, alta disponibilidade, e performance melhorada. Se a sua operadora atual já oferece esse tipo de serviço, pode valer a pena investir nele para satisfazer essa necessidade de conexão.

O diagrama abaixo mostra como uma rede IP-VPN pode ser usada para conectar o Direct Connect ao Microsoft ExpressRoute. Com essa arquitetura, o tráfego entre as duas nuvens agora passará pelo seu Roteador Provider Edge (PED) de IP-VPN. Diferentemente das soluções já discutidas, esse dispositivo não é gerenciado fisicamente ou virtualmente por você.

Vantagens

- Totalmente gerenciado: O dispositivo de camada 3 (IP-VPN CE/PE) entre suas nuvens da AWS e da Azure é totalmente gerenciado, portanto você pode deixar a manutenção dele a cargo dos especialistas.

- Extensão de serviço: Como você pode já ter um acordo e relacionamento ativo com ambos ou um desses CSPs, a conexão pode ser até mais rápida.

- Capcidade de aproveitamento: Se você tiver outros locais remotos na rede MPLS, eles poderão aproveitar as mesmas conexões para se comunicar com a AWS e a Azure.

Disadvantages

- Custo maior: Custos de MPLS tentem a ser a opção mais cara ao se conectar a provedores de nuvem, e geralmente estão associados a contratos com prazo.

- Tempo para implementar: Embora isso dependa da operadora, algumas ainda providenciam essas conexões de maneiras antigas. Isso pode significar semanas ou meses para lançar conexões, implicando um atraso nas suas capacidades multinuvem..

- Controle: Toda a funcionalidade de roteamento, filtragem e segurança dependerá das capacidades do produto da operadora, que podem ser limitadas. Nesse caso, você terá menos visibilidade e customização sobre seus dados.

O método de conexão AWS-Azure mais adequado para o seu negócio dependerá de diversos fatores, como orçamento, tipos de aplicações envolvicas, performance e velocidade de rede, e requisitos de largura de banda. Usar o seu data center como o centro de rede híbrida ou multinuvem pode ser benéfico para empresas que já usam um data center e querem conectar suas cargas de trabalho de maneira mais eficiente. Essa solução também traz mais visibilidade sobre a migração de dados..

A VNF, por outro lado, funciona melhor para redes desejando uma solução rápida de conexão, já que você pode lançar os dispositivos virtuais de rede em questão de minutos usando a interface do portal ou a API do seu provedor de NaaS. E como ela fica mais próxima da região de nuvem da carga de trabalho, também entregará melhor performance.

Nuvem-a-nuvem com a Megaport

Com a Megaport, interconectar suas nuvens para o nuvem-a-nuvem nunca foi tão fácil. As capacidades de virtualização de funções de rede do Megaport Cloud Router permitem que você se conecte em camada 3 em instantes, tirando a complexidade do processo.

Não é preciso aprender tudo sobre engenharia de rede. É só entrar na sua conta da Megaport e começar a criar a sua rede virtual em alguns cliques. O MCR suporta multinuvem e permite que você faça peering privadamente entre os principais provedores de nuvem, como a AWS e a Azure.

O Megaport Virtual Edge (MVE) permite que você crie novas conexões entre suas nuvens sem precisar implementar hardware. Se a sua empresa quiser aproveitar MPLSs existentes, a opção de MPLS gerenciado pela operadora pode ser benéfica ao trazer conectividade que exige menos gestão da sua parte, deixando-a nas mãos de especialistas.

Tudo isso resulta em conectividade nuvem-a-nuvem simplificada e turbinada, na qual suas aplicações e suas cargas de trabalho podem ser hospedadas e executadas na sua suíte de nuvem inteira, seja na AWS, na Azure, ou em qualquer combinação dos mais de 365 provedores de serviços que suportamos. Não importa a sua necessidade, a Megaport tem soluções escaláveis e flexíveis prontas para ajudar.

E não comentamos ainda, mas dá pra fazer tudo isso em menos tempo do que leva para passar um cafezinho.