Explicando o AWS PrivateLink

- Cloud networking , Partners

- 13 de outubro de 2024

Clientes implementando conectividade AWS têm uma série de opções, incluindo o PrivateLink. Mas quando ele deve ser usado? Detalhamos os casos de uso e as vantagens desse método de conectividade privada.

Quando se trata de conectividade AWS, não faltam opções aos clientes. Algumas são bem comuns, como o Virtual Gateway (VGW), o Transit Gateway (TGW), aVPC (virtual private cloud) Peering, e o Direct Connect (DX) .

Outras são mais recentes e voltadas para casos mais específicos, como o Gateway Load Balancer (GWLB), o VPC Lattice, e o próprio PrivateLink.

Mas o que é o PrivateLink, e em quais situações ele é a melhor escolha? Quais são alguns exemplos de como implementá-lo, e quais as vantagens dele?

Neste post, vamos responder a perguntas do AWS PrivateLink como essas.

Índice

- O que é exatamente o AWS PrivateLink?

- Benefícios do AWS PrivateLink

- Preços do AWS PrivateLink

- AWS PrivateLink vs Endpoints da VPC

- AWS PrivateLink vs VPC Peering

- Transit Gateway vs PrivateLink

- Transit Gateway vs VPC Peering

- AWS Direct Connect vs PrivateLink

- PrivateLink entre Regiões

- Como começar a usar o AWS PrivateLink

- AWS PrivateLink com a Megaport

O que é exatamente o AWS PrivateLink?

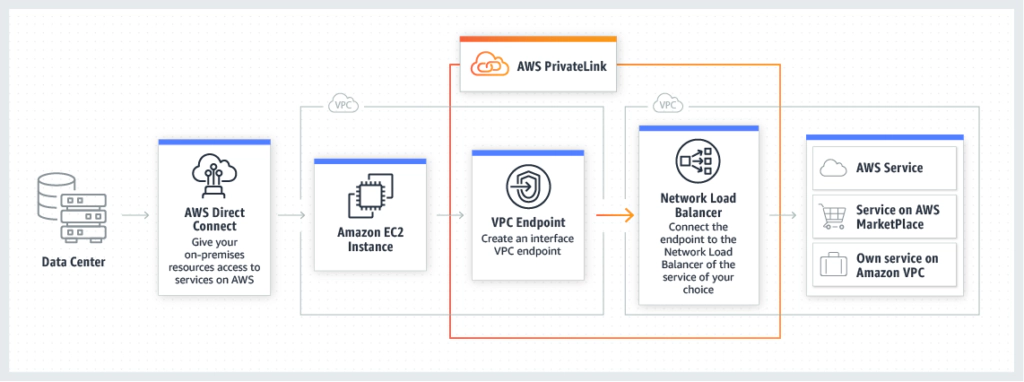

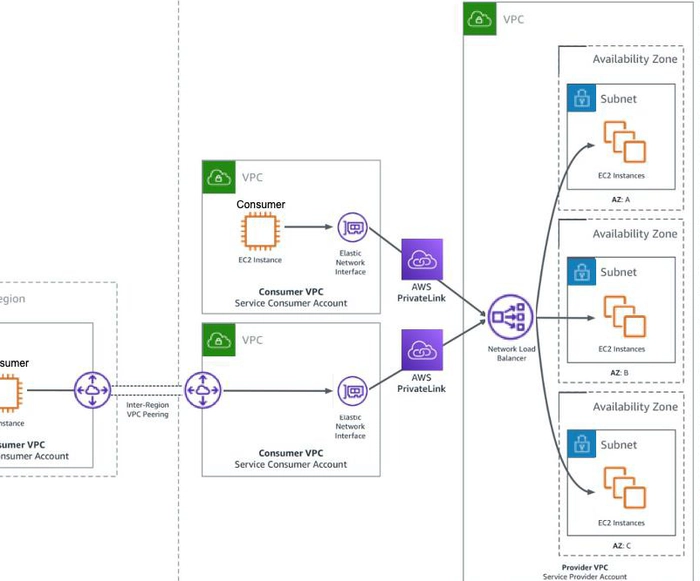

O PrivateLink é um produto de rede que permite que uma aplicação ou serviço residindo em uma nuvem virtual privada (a “VPC provedora de serviço”) seja acessada por clientes/consumidores em (ou através de) outras VPCs dentro da mesma região AWS (essas seriam as “VPCs consumidoras”).

O consumidor acessa o serviço privadamente por meio de uma interface (VPC Endpoint) implementada localmente na VPC Consumidora, evitando qualquer requisito de conectividade de internet e mantendo todo o tráfego dentro da rede privada da AWS.

Também é possível acessar o VPC Endpoint pelo Direct Connect, permitindo conectividade privada de ponta a ponta para aplicações/integrações de uma LAN/WAN empresarial ou data center.

Mais importante, a VPC Provedora de Serviço e as VPCs consumidoras podem ser de propriedade de diferentes contas da AWS.

Existem três principais casos de uso para o PrivateLink:

Serviços Internos – você pode utilizar o PrivateLink para fornecer acesso de forma fácil, segura e privada a uma aplicação em uma das suas VPCs a partir de clientes em outra VPC. O PrivateLink permite fazer isso sem se preocupar com rotas, sobreposição de endereços IP, grupos de segurança e firewall.

Serviços SaaS – alguns provedores de SaaS que hospedam suas cargas de trabalho na AWS utilizam o PrivateLink para permitir que seus clientes estabeleçam conectividade privada e segura com a aplicação. Nesse caso, a VPC do Provedor de Serviço é de propriedade do provedor SaaS, e a VPC do Consumidor pertence ao cliente.

Serviços da Amazon – muitos serviços da Amazon estão disponíveis diretamente via PrivateLink. Isso permite que esses serviços sejam usados a partir de uma VPC sem que o tráfego passe pela internet. Pode ser usado para estabelecer um caminho de alto desempenho para serviços de grande volume (como o S3), e até mesmo para permitir o uso de serviços específicos da AWS a partir de VPCs que não têm acesso à internet.

Benefícios do AWS PrivateLink

Há diversos benefícios na conectividade privada automatizada e gerenciada fornecida pelo PrivateLink, tais como:

- Tráfego Seguro – O tráfego de rede usando o PrivateLink nunca passa pela internet pública, reduzindo sua exposição a uma série de ameaças. A capacidade de usar conectividade IP privada também significa que você pode fornecer serviços para (e a partir de) ambientes seguros que não têm qualquer conexão com a internet. Além disso, você pode associar grupos de segurança e anexar uma política de endpointa interfaces de endpoint para ter controle preciso sobre quem pode acessar serviços específicos.

- Gerenciamento Simplificado da Rede – Você pode conectar serviços entre diferentes contas da AWS e VPCs sem precisar de regras de firewall, tabelas de rotas, configuração de gateways de internet/NAT/privados, Transit Gateway, peering de VPC ou gerenciamento de CIDR/VPCs sobrepostos – facilitando a experiência do usuário.

- Melhor Escalabilidade – O PrivateLink permite que você estabeleça rapidamente, de forma eficiente e segura, acesso unidirecionalde muitas VPCs consumidoras para um aplicativo/serviço.

- Performance Aprimorada – Os endpoints da VPC do AWS PrivateLink suportam 10 Gbps de largura de banda por padrão e escalam automaticamente até 100 Gbps. Isso permite a criação de um caminho dedicado de alto desempenho para serviços específicos.

Preços do AWS PrivateLink

Em sua página de preços do PrivateLink, a AWS explica que:

- Os clientes serão cobrados por cada hora que seu endpoint da VPC permanecer provisionado em cada Zona de Disponibilidade, independentemente do estado de sua associação com o serviço.

- Essa cobrança por hora para o endpoint da VPC cessará quando o cliente o excluir.

- A cobrança por hora também cessará se o proprietário do serviço de endpoint rejeitar a anexação do endpoint da VPC do cliente ao seu serviço, e esse serviço for posteriormente excluído. Esses endpoints da VPC que foram excluídos não podem ser reutilizados, e os clientes devem excluí-los.

- Taxas de processamento de dados são aplicadas para cada gigabyte processado pelo endpoint da VPC, independentemente da origem ou destino do tráfego.

- Cada hora parcial consumida pelo endpoint da VPC é cobrada como uma hora completa.

As taxas que você paga dependerão do tipo de endpoint que você utiliza. Consulte a página de preçospara obter detalhes específicos e atualizados.

AWS PrivateLink vs Endpoints da VPC

Algo que não é imediatamente óbvio é a diferença entre o PrivateLink e os endpoints da VPC. De fato, parte da funcionalidade dos endpoints da VPC faz parte do PrivateLink. Eles são recursos que podem ser implantados em uma VPC para servir como um caminho para acessar vários serviços. Existem três tipos:

There are three types:

- Endpoint de Interface – Este é o tipo usado pelo PrivateLink. É uma interface de rede com um endereço IP que está dentro da sub-rede da VPC, e as solicitações são feitas diretamente para esse IP ou, mais comumente, para um nome DNS que resolve para esse IP. O PrivateLink então encaminha essas solicitações para o backend (o provedor de serviço) e retorna a resposta.

- Endpoint de Gateway – Este tipo de endpoint se conecta à VPC de forma semelhante a um Internet Gateway (IGW) ou Virtual Gateway (VGW). Não aparece como um IP dentro da sua VPC, mas como um destino/alvo para rotas na Tabela de Rotas da VPC. O tráfego para os endereços IP do serviço de destino é roteado através do endpoint do gateway. Este tipo de endpoint está disponível apenas para S3 e DynamoDB (embora você também possa usar um Endpoint de Interface para esses serviços), e só pode ser usado por recursos na VPC local.

- Endpoint de Gateway Load Balancer – Este tipo de endpoint da VPC é usado para direcionar o tráfego de rede para um conjunto de aplicações virtuais de rede (por exemplo, firewalls) que são implantados usando o serviço/arquitetura Gateway Load Balancer.

AWS PrivateLink vs VPC Peering

Tanto o PrivateLink quanto o VPC Peering fornecem uma maneira de acessar recursos em uma VPC a partir de outra VPC. No entanto, o método e os casos de uso são bastante diferentes.

Enquanto o PrivateLink cria uma interface local com um IP local que permite acesso unidirecional a um aplicativo/porta específico, o VPC Peering cria uma conexão bidirecional de camada 3 entre duas VPCs.

Isso significa que o PrivateLink permite que consumidores em uma VPC acessem um aplicativo específico em outra VPC (sem tráfego na direção oposta), enquanto o VPC Peering permite que todos os recursos em duas VPCs se comuniquem entre si.

O VPC Peering também pode conectar VPCs em diferentes regiões, ao passo que o PrivateLink não pode. No entanto, o VPC Peering ainda pode ser usado em combinação com o PrivateLink para estendê-lo entre regiões.

Principais Diferenças:

Conectividade

- AWS PrivateLink: Fornece acesso unidirecional de consumidores em uma VPC para um aplicativo ou serviço específico em outra VPC por meio de uma interface local com um IP local.

- VPC Peering: Estabelece uma conexão bidirecional de camada 3 entre duas VPCs, permitindo que todos os recursos em ambas se comuniquem entre si.

Casos de Uso

- AWS PrivateLink: Ideal para expor um serviço ou aplicação específica a consumidores em outra VPC, mantendo alta segurança e isolamento.

- VPC Peering: Adequado para criar uma rede totalmente interconectada em que várias VPCs precisam se comunicar diretamente entre si.

Arquitetura

- AWS PrivateLink: Usa endpoints de interface para criar uma conexão privada com o serviço, simplificando o controle de acesso e a segurança.

- VPC Peering: Requer o estabelecimento de conexões de peering entre cada par de VPCs, o que pode ser complicado quando o número de VPCs se torna muito grande.

Roteamento Transitivo

- AWS PrivateLink: Não suporta roteamento transitivo. O tráfego entre VPCs pelo PrivateLink é restrito ao serviço ou aplicativo específico.

- VPC Peering: Não suporta roteamento transitivo. Cada VPC deve fazer peering diretamente com cada outra VPC com a qual precisa se comunicar.

Conectividade de Rede

- AWS PrivateLink: Limitado à região da AWS onde as VPCs estão localizadas, mas pode ser estendido entre regiões usando o VPC Peering.

- VPC Peering: Suporta conexões tanto intra-região quanto inter-região, permitindo que VPCs em diferentes regiões se comuniquem diretamente.

Segurança

- AWS PrivateLink: Oferece segurança aprimorada ao isolar o tráfego dentro da rede da AWS e limitar a exposição a uma aplicação ou serviço específico.

- VPC Peering: Garante comunicação segura entre VPCs sem passar pela internet pública, mas expõe todos os recursos nas VPCs emparelhadas.

Complexidade

- AWS PrivateLink: Mais fácil de configurar para acesso a serviços específicos, com controle de acesso simplificado.

- VPC Peering: Mais complicado de gerir com um número elevado de VPCs devido à necessidade de estabelecer múltiplas conexões de peering.

Casos de Uso

Escolha o AWS PrivateLink se:

- Você precisa fornecer acesso a um aplicativo ou serviço específico em outra VPC.

- Você requer acesso unidirecional para garantir controles de segurança mais rígidos.

- Você deseja simplificar a configuração e o gerenciamento de conexões de rede para um serviço específico.

Escolha o VPC Peering se:

- Você precisa de comunicação bidirecional completa entre duas ou mais VPCs.

- Sua arquitetura requer conectividade direta entre todos os recursos nas VPCs conectadas.

- Você está conectando VPCs em diferentes regiões e precisa de caminhos de comunicação diretos.

Transit Gateway vs PrivateLink

O Transit Gateway (TGW) é um serviço cada vez mais popular usado para criar conexões roteadas entre várias VPCs. Assim como o VPC Peering, o Transit Gateway oferece conectividade bidirecional completa de camada 3 entre VPCs, permitindo acesso total a partir e para todos os recursos nas VPCs conectadas.

O PrivateLink, por sua vez, fornece acesso unidirecional de uma VPC consumidora para um único serviço em uma VPC provedora.

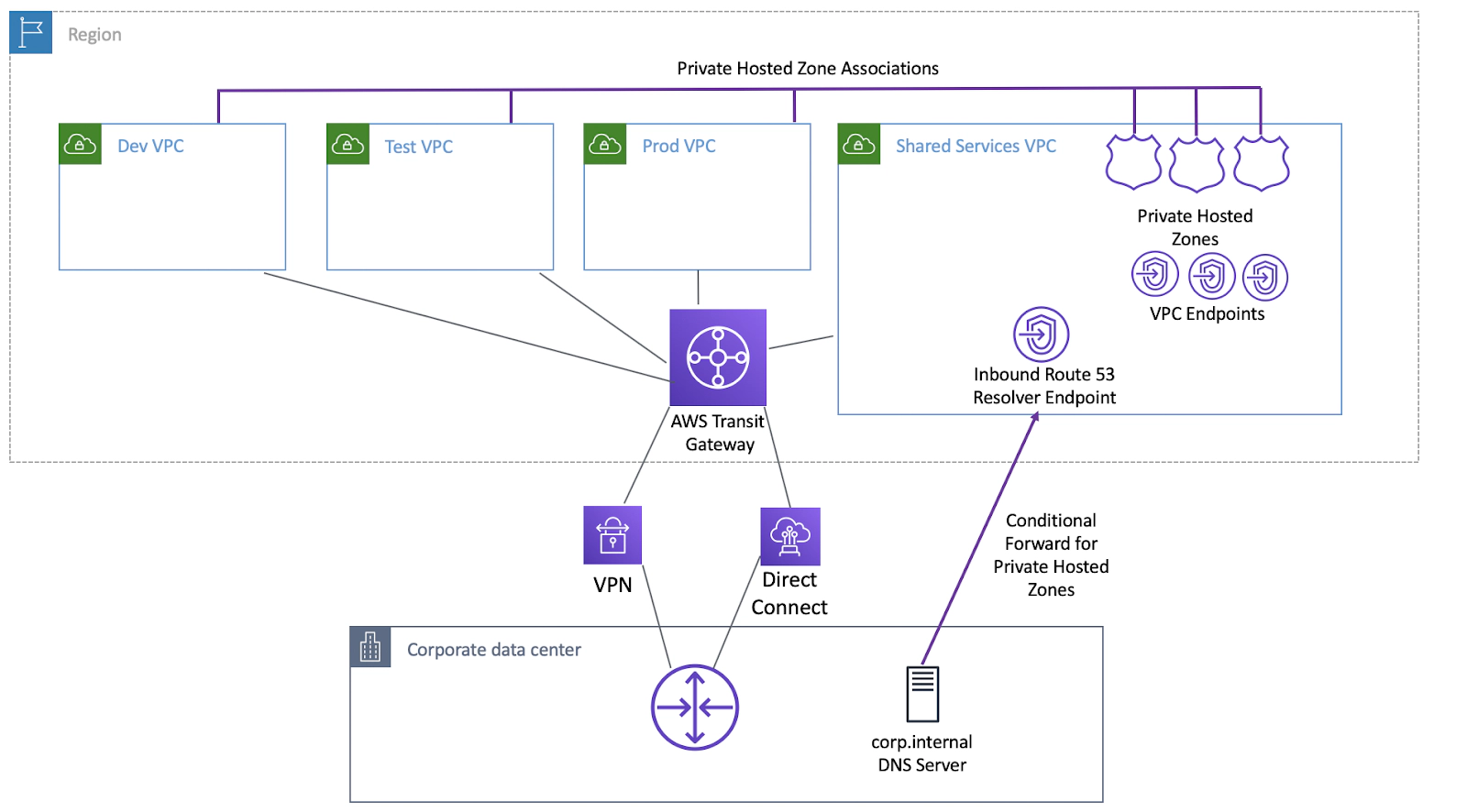

O PrivateLink pode ser combinado com o Transit Gateway para fornecer acesso centralizado a um Endpoint do PrivateLink a partir de várias VPCs.

Principais Diferenças:

Connectividade

- Transit Gateway: Oferece conectividade bidirecional total em camada 3 entre múltiplas VPCs e redes locais, permitindo acesso total de e para todos os recursos nas VPCs conectadas.

- AWS PrivateLink: Oferece acesso unidirecional de uma VPC consumidora para uma aplicação ou serviço específico hospedado em uma VPC provedora.

Caso de Uso

- Transit Gateway: Ideal para arquiteturas de redes complexas, de grande escala, que exigem roteamento centralizado e a gestão de diversas VPCs e redes on-premises.

- AWS PrivateLink: Mais indicado para expor com segurança serviços ou aplicações específicas a outras VPCs sem permitir acesso completo à rede.

Arquitetura

- Transit Gateway: Age num modelo de centro e raios, em que cada VPC e rede local se conecta ao Transit Gateway, simplificando a arquitetura geral da rede.

- AWS PrivateLink: Usa endpoints de interface para criar conexões privadas a serviços dentro da rede da AWS, focando em conectividade em nível de serviço em vez de acesso total à rede.

Roteamento Transitivo

- Transit Gateway: Suporta roteamento transitivo, permitindo que VPCs conectadas ao Transit Gateway roteiem tráfego entre si sem problemas.

- AWS PrivateLink: Não suporta roteamento transitivo; o tráfego é restrito à conexão de endpoint entre as VPCs consumidora e provedora.

Conectividade de Rede

- Transit Gateway: Suporta conectividade tanto intra-região quanto inter-região, proporcionando flexibilidade para conectar VPCs em diferentes regiões.

- AWS PrivateLink: Limitado à região da AWS onde as VPCs estão localizadas, mas pode ser combinado com o Transit Gateway para acesso centralizado a um endpoint do PrivateLink a partir de várias VPCs.

Segurança

- Transit Gateway: Oferece roteamento seguro e controle centralizado sobre o tráfego de rede entre VPCs e ambientes on-premises.

- AWS PrivateLink: Melhora a segurança ao manter o tráfego dentro da rede da AWS e restringir o acesso a serviços ou aplicativos específicos.

Complexidade

- Transit Gateway: Configuração inicial mais complexa devido à necessidade de configuração de roteamento centralizado, mas simplifica a gestão contínua para redes de grande porte.

- AWS PrivateLink: Mais simples de configurar para acesso a serviços específicos, com criação e gerenciamento de endpoints diretos.

Casos de Uso

Escolha o Transit Gateway se:

- Você precisa gerir e rotear tráfego entre um grande número de VPCs e redes on-premises.

- Sua arquitetura de rede requer roteamento transitivo entre várias VPCs.

- Você está procurando uma solução escalável que simplifique a gestão de rede e suporte requisitos complexos de roteamento.

Escolha o AWS PrivateLink se:

- Você precisa fornecer acesso seguro e privado a serviços ou aplicativos específicos a partir de outra VPC.

- Você requer acesso unidirecional para manter controles de segurança mais rigorosos.

- Você deseja uma solução fácil de configurar para conectividade específica de serviços dentro da rede AWS.

Transit Gateway vs VPC Peering

Principais Diferenças:

Opções de Conectividade

- VPC Peering: Permite conectividade direta entre duas VPCs. Essa conexão é não transitiva, o que significa que a VPC A pode se conectar à VPC B, mas a VPC B não pode se conectar à VPC C por meio da VPC A.

- Transit Gateway: Atua como um centro para várias VPCs e redes on-premises, permitindo roteamento transitivo entre elas. Simplifica a gestão de rede ao conectar VPCs e redes on-premises por um único gateway.

Arquitetura

- VPC Peering: Estabelece uma malha de rede em que cada VPC requer uma conexão de peering com cada outra VPC com a qual precisa se comunicar. Isso pode se tornar complexo com um grande número de VPCs..

- Transit Gateway: Utiliza um modelo de centro e raios em que cada VPC se conecta ao Transit Gateway, reduzindo a complexidade de ter várias conexões de peering..

Roteamento Transitivo

- VPC Peering: Não suporta roteamento transitivo, exigindo conexões diretas entre todas as VPCs.

- Transit Gateway: Suporta roteamento transitivo, permitindo que VPCs se comuniquem entre si por meio do Transit Gateway.

Conectividade de Rede

- VPC Peering: Limitado às VPCs dentro da mesma região da AWS, embora o peering inter-regional esteja disponível com algumas considerações adicionais.

- Transit Gateway: Suporta conectividade tanto intra-região quanto inter-região, fornecendo uma solução mais flexível e escalável.

Complexidade

- VPC Peering: Mais simples de configurar para redes de pequena escala, mas torna-se complexo com um número crescente de VPCs devido à necessidade de múltiplas conexões de peering.

- Transit Gateway: Configuração inicial mais complexa, mas simplifica a gestão e escalabilidade para grandes redes.

Escala

- VPC Peering: Adequado para redes menores com menos VPCs.

- Transit Gateway: Projetado para redes de grande escala, suportando milhares de VPCs e conexões on-premises.

Limite de Largura de Banda

- VPC Peering: A largura de banda é limitada pelo tipo de instância e suas capacidades de rede.

- Transit Gateway: Oferece capacidade de largura de banda maior, adequada para transferências de dados em grande escala entre VPCs.

Latência

- VPC Peering: Geralmente menor, já que é uma conexão direta entre VPCs..

- Transit Gateway: ligeiramente maior devido ao hop adicional do Transit Gateway, mas geralmente insignificante para a maioria das aplicações.

Casos de Uso

Escolha o VPC Peering se:

- Você precisa de conexões diretas e de baixa latência entre algumas VPCs.

- Sua arquitetura de rede é simples com um número limitado de VPCs.

- O custo é uma preocupação importante e você deseja evitar o custo adicional de um Transit Gateway.

Escolha o Transit Gateway se:

- Você precisa de roteamento transitivo entre várias VPCs e redes on-premises.

- Está gerenciando uma rede grande e complexa com muitas VPCs.

- Precisa de uma solução escalável que simplifique o gerenciamento de rede e suporte altas exigências de largura de banda..

AWS Direct Connect vs PrivateLink

Principais Diferenças:

Conectividade

- AWS Direct Connect: Fornece uma conexão de rede dedicada e privada entre seu data center on-premises e a AWS. Evita a internet pública, oferecendo um link seguro e confiável.

- AWS PrivateLink: Facilita a conectividade privada entre VPCs e serviços AWS ou seus próprios aplicativos hospedados na AWS, usando endereços IP privados dentro da sua VPC.

Caso de Uso

- AWS Direct Connect: Ideal para configurações de nuvem híbrida onde é essencial ter conectividade segura, de baixa latência e com alta largura de banda entre a infraestrutura on-premises e a AWS.

- AWS PrivateLink: Mais indicado para acessar serviços AWS ou aplicações SaaS de terceiros de forma privada e segura dentro da sua VPC, sem expor seu tráfego à internet pública.

Arquitetura

- AWS Direct Connect: Estabelece uma conexão física via um cross-connect em uma localização do AWS Direct Connect. Essa conexão pode ser particionada em várias interfaces virtuais para separar diferentes cargas de trabalho.

- AWS PrivateLink: Usa Interfaces de Rede Elásticas (ENIs) para criar endpoints de VPC, permitindo comunicação privada entre sua VPC e os serviços aos quais você está se conectando.

Performance

- AWS Direct Connect: Oferece conectividade consistente e de alto desempenho com velocidades variando de 50 Mbps a 100 Gbps. Adequado para cargas de trabalho que demandam alta taxa de transferência e baixa latência.

- AWS PrivateLink: Geralmente fornece menor latência dentro da rede AWS, mas seu desempenho depende da configuração da VPC e dos endpoints de serviço específicos usados.

Segurança

- AWS Direct Connect: Garante segurança ao isolar seu tráfego da internet pública, reduzindo a exposição a ameaças externas. Criptografia adicional pode ser aplicada usando VPN.

- AWS PrivateLink: Mantém o tráfego dentro da rede AWS, reduzindo a superfície de ataque ao não atravessar a internet pública. Todo o tráfego permanece privado e seguro dentro da AWS.

Custo

- AWS Direct Connect: Envolve custos para a conexão física, transferência de dados e cobranças adicionais com base na velocidade da porta e na localização.

- AWS PrivateLink: Cobra com base no processamento de dados para o endpoint e na transferência de dados dentro da rede AWS. Geralmente, é mais econômico para acessar serviços AWS e aplicações de terceiros.

Complexidade de Configuração

- AWS Direct Connect: Requer configuração física e coordenação com a AWS e provedores de rede, tornando a configuração inicial mais complexa e demorada.

- AWS PrivateLink: Mais fácil de configurar com endpoints de VPC criados pelo Console de Gerenciamento AWS, APIs ou templates do CloudFormation.

Casos de Uso

Escolha o AWS Direct Connect se:

- Você precisa de uma conexão dedicada, segura e de alta largura de banda entre a infraestrutura on-premises e a AWS.

- Suas aplicações exigem desempenho de rede consistente e de baixa latência.

- Você lida com grandes volumes de transferência de dados entre on-premises e AWS.

Escolha o AWS PrivateLink se :

- Você precisa acessar serviços AWS ou aplicativos SaaS de terceiros de forma privada a partir de sua VPC.

- Você quer simplificar sua arquitetura de rede ao evitar endpoints expostos à internet.

- Você precisa de uma configuração rápida e direta para ter conectividade privada dentro da AWS.

PrivateLink entre Regiões

Atualmente, o PrivateLink não está disponível entre regiões: O Endpoint da VPC consumidora deve estar na mesma região que o Endpoint do Provedor de Serviço. No entanto, ainda é possível usar o PrivateLink para serviços e consumidores em diferentes regiões combinando-o com VPC Peering ou Transit Gateway Peering.

Esses serviços podem ser usados no lado do Consumidor ou do Provedor de Serviço para estender a conectividade para outra região. Isso é feito implantando uma VPC na região onde o serviço PrivateLink existe e implantando o Endpoint da VPC do PrivateLink nesta nova VPC, e depois configurando o VPC Peering (ou Transit Gateway) para conectar essa nova VPC à VPC necessária em sua região.

Como começar a usar o AWS PrivateLink

Conectar-se a um serviço fornecido via PrivateLink requer a criação de um endpoint de VPC de Interface dentro de uma de suas VPCs. Este é um interface de rede conectada à sua VPC, com um endereço IP na sub-rede da VPC. Seus clientes podem então acessar o serviço conectando-se ao IP dessa interface.

Esta interface pode ser acessada localmente por clientes na mesma VPC, por clientes em outras VPCs por meio de VPC Peering ou Transit Gateway, e por clientes locais (on-premises) via Direct Connect.

Cada endpoint de VPC de Interface é implantado em uma única Zona de Disponibilidade. Por isso, para alta disponibilidade, deve-se implementar múltiplas interfaces em diferentes zonas. O PrivateLink também tem integração com o Route 53 Resolver para resolução automática de FQDNs de serviços para o IP local do endpoint de VPC de Interface.

A imagem abaixo mostra como os endpoints de VPC de Interface podem ser implantados e acessados por clientes em outras VPCs e on-premises.

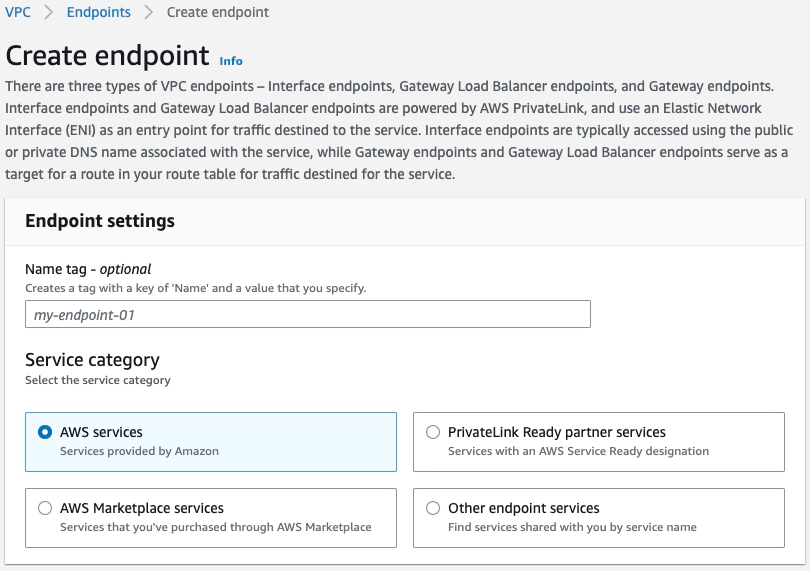

Para criar um endpoint de VPC de Interface, vá até a seção VPC do console AWS, selecione Endpoints (à esquerda) e clique em Criar endpoint (à direita).

Esta página permite criar um endpoint para acessar serviços nativos da AWS, serviços de parceiros prontos para PrivateLink, serviços do AWS Marketplace ou quaisquer outros serviços PrivateLink.

Serviços da AWS e do Marketplace podem ser selecionados de uma lista, enquanto serviços de parceiros prontos para PrivateLink ou outros serviços de endpoint exigem que o nome do serviço seja fornecido. O provedor de serviço deve ser capaz de fornecer o nome do serviço.

No momento da redação deste texto, há 142 serviços AWS disponíveis via PrivateLink, listados também na página Criar Endpoint no console AWS. Alguns casos de uso populares incluem fornecer acesso privado ao S3, SQS e ao Systems Manager.

Confira alguns exemplos de serviços SaaS disponíveis via PrivateLinkno Marketplace da AWS.

Alguns exemplos populares incluem:

Você também pode visualizar a lista de ofertas de parceiros de tecnologia da AWS.Para ver as ofertas mais recentes disponíveis por esse método, procure a designação “AWS PrivateLink Ready Product” em cada listagem.

AWS PrivateLink com a Megaport

Como um parceiro de tecnologia da AWS, a Rede Definida por Software (SDN) da Megaport pode estender sua conexão AWS PrivateLink por meio da nossa infraestrutura global privada.

Isso lhe garante conectividade otimizada e automatizada com serviços da AWS, SaaS e aplicativos internos a partir de data centers, locais empresariais, WANs, filiais, e até mesmo outros ambientes em nuvem.

Ao usar a Megaport como seu ponto único de interconexão, você pode conectar seus recursos AWS a outros provedores de nuvem com nosso Megaport Cloud Router (MCR) e alcançar conectividade AWS de filiais à nuvem com um de nossos parceiros de integração SD-WAN no Megaport Virtual Edge (MVE).